“…In alcune tribù la rinuncia all’identità è una difesa contro l’annientamento”.

Cominciava così la seconda puntata della serie The Fallen Dreams, tratta dall’ omonimo romanzo: per un hacker nascondersi e cambiare identità diviene una necessità al fine di non essere identificato. Il sistema così come è congeniato, fagocita la nostra identità, immettendola in algoritmi di profilazione e sistemi di controllo sempre più avanzati. Le nostre stesse informazioni vengono rigurgitate sotto i nostri stessi occhi ogni giorno, favorendo un’unilateralità di pensiero e controllo… E se ci riflettete, ogni volta in cui in un sistema manca la “diversità”, il sistema non evolve, in biologia come nella vita di tutti i giorni. Ecco che diventa vitale allora, non solo per noi ma per tutti, preservare ciò che ci diversifica l’uno dall’altro e difenderlo, salvaguardando la propria individualità.

Acronimi

| IP | Internet Protocol |

| DNS | Domain Name System |

| TLS | Transport Layer Security |

| ISP | Internet Service Prìovider |

| HTTPS | HyperText Transfer Protocol over Secure Socket Layer |

| SNI | Server Name Indication |

| ECH | Encrypted Client Hello |

| OCSP | Online Certificate Status Protocol |

| CRL | Certificate Revocation List |

| HTTP | Hyper Text Transfer Protocol |

| URL | Uniform Resource Locator |

| SSL | Secure Sockets Layer |

| ODoH | Oblivious DNS over HTTPS |

| VPN | Virtual Private Network |

| MAC | Media Access Control |

IP Address

L’acronimo, ormai famoso, sta per Internet Protocol Address e costituisce l’indirizzo univoco che identifica un dato dispositivo all’interno di una rete di calcolatori. Viene rappresentato da una stringa, formata da un codice numerico di quattro campi separati da un punto. Ognuno dei quattro campi numerici può assumere un valore da 0 a 255: avremo quindi in totale un indirizzamento da 0.0.0.0 sino a 255.255.255.255. Ogni qual volta ci connettiamo ad internet, il nostro Internet Service Provider (ISP) ci fornisce una “targa” univoca con cui circolare e che ci portiamo dietro qualsiasi cosa facciamo all’interno della rete. Solitamente ISP non si limita solo a darci la targa, ma custodisce l’assegnamento e quindi i log per un determinato tempo (anni). L’Indirizzo IP, rappresenta quindi la via più ovvia per tracciare e localizzare qualcuno.

Di seguito, trovate diversi Link utili per ottenere molteplici informazioni su uno o più IP:

Identifichiamo il nostro IP:

- https://resolve.rs/

- https://www.dnsleaktest.com/ In aggiunta, possiamo ottenere ulteriori informazioni sui DNS

Identifichiamo il nostro IP oppure un altro qualsiasi:

Verifichiamo se un dato IP è stato segnalato o marcato come sospetto:

- https://mxtoolbox.com/blacklists.aspx

- https://www.virustotal.com/gui/home/search

- https://iknowwhatyoudownload.com

- https://www.abuseipdb.com/

Otteniamo informazioni con cui è stato registrato un dato IP:

Eseguiamo uno scan sull’IP al fine di ottenere servizi, porte o dispositivi appartenenti al dato IP:

- https://www.shodan.io/host/[indirizzoIP]

Tool per eseguire check, come block-list checker:

Vuoi controllare/assicurarti di essere connesso tramite rete Tor?

Media Access Control (MAC)

È chiamato anche indirizzo fisico ed è un codice di 48 bit assegnato in modo univoco ad una device card (una scheda circuitale), nota come Network Interface Card (NIC) o più semplicemente scheda di rete, che ha il compito di trasformare in segnali elettrici le informazioni che trasmettiamo sulla rete. L’indirizzo fisico del NIC è il MAC Address ed ogni qual volta un indirizzo IP viene associato mediante il protocollo TCP/IP, il MAC Address viene collegato all’hardware della scheda di rete.

Struttura del MAC Address

L’indirizzo MAC è composto da sei ottetti sperati da un trattino, ad esempio: be:a0:f0:7a:48:71

Le prime sei cifre (i primi tre ottetti) del MAC, solitamente in notazione esadecimale, sono detti Organizationally Unique Identifier (OUI) ed identificano il produttore dell’interfaccia di rete; le successive cifre rappresentano il numero di serie della scheda di rete.

Identificare il produttore dall’indirizzo MAC

Se siamo a conoscenza dell’indirizzo MAC possiamo ricercare i dettagli relativi al produttore (nome dell’azienda, indirizzo e paese).

Solitamente all’interno della distro Linux è già presente il database OUI e per individuarlo possiamo utilizzare il comando:

$ locate oui.txt

Come noterete, il file sarà presente all’interno della directory: /var/lib/ieee-data/oui.txt

Se così non fosse, basterà scaricarlo all’indirizzo: http://standards-oui.ieee.org/oui/oui.txt utilizzando il comando wget:

$ wget http://standards-oui.ieee.org/oui/oui.txt

Il database è un file di testo che potremmo interrogare mediante un modulo di Python3 oppure utilizzando direttamente il tool: ouilookup

Per installarlo utilizziamo il comando:

$ pip3 install ouilookup

Lanciamo Python3.

$ python3

Una volta che python si sarà avviato, per prima cosa, importiamo il nostro modulo ouilookup.

>>> from OuiLookup import OuiLookup

Eseguiamo il test di lookup sull’indirizzo MAC del nostro Router attingendo dal file oui.txt

>>> OuiLookup().query('08:00:27:D3:34:59’)

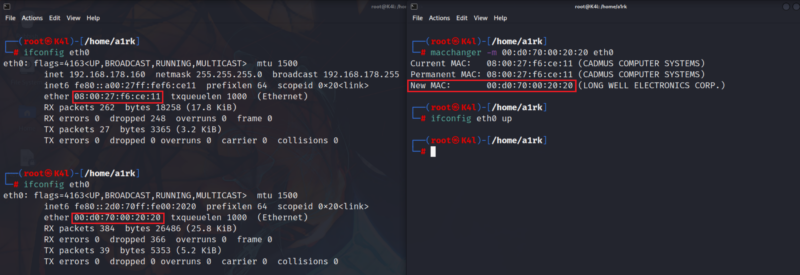

Nascondere il MAC

Le successive indicazioni risultano utili quando si effettua la connessione (come suggerito inizialmente) da una rete WiFi pubblica.

Sui sistemi Linux, ad esempio, potremmo utilizzare il tool macchanger:

- Disattiviamo temporaneamente la nostra interfaccia di rete per poter fare le modifiche:

Ifconfig eth0 down

- Eseguiamo il cambio dell’indirizzo MAC:

macchanger –m 00:d0:70:00:20:20 eth0

- Riabilitiamo l’interfaccia eth0

Ifconfig eth0 up

- Verifichiamo che il MAC sia effettivamente cambiato

Sui sistemi Windows potremmo:

- Premere il tasto Windows Key e cliccare su Settings

- Selezionare Network & Internet e cliccare su WiFi

- Selezionare la rete a cui siamo connessi e sotto la voce “Random hardware address” selezionare “On/Off” oppure “Change daily”

Domain Name System (DNS)

Quando navighiamo verso un determinato sito internet, ad esempio https://thehackingquest.net/ , il DNS si occupa di tradurre il nome nel corrispettivo indirizzo IP. L’esempio ricorrente che viene fatto è quello della guida telefonica: se vogliamo contattare il Sig. Mario Rossi, cerchiamo nell’elenco telefonico il numero associato al nome. In maniera analoga i browser Web interagiscono tramite gli indirizzi IP ed interrogheranno il servizio DNS per ottenere l’indirizzo IP del sito thehackingquest.net.

Per impostazione predefinita, in maniera analoga all’IP, il servizio DNS viene fornito dall’ISP ed automaticamente configurato dalla rete a cui siamo connessi. Ed anche per le richieste che coinvolgono il DNS vengono registrati costantemente i log. Vale a dire che l’ISP è a conoscenza di qualsiasi dato di navigazione effettuato online dall’utente.

Solitamente la manipolazione dei DNS permette anche, semplicemente, di censurare la navigazione o implementare blocchi. Se l’IP fornito dal DNS non è quello corrispondente al sito che vogliamo navigare, verremo reindirizzati ad un’altra pagina, arbitrariamente scelta dall’ISP.

Non essendo le richieste criptate, un potenziale malintenzionato o l’ISP stesso potrebbero intercettare (con un attacco denominato Man-In-The-Middle) le richieste fatte e venire a conoscenza di cosa il corrispettivo indirizzo IP sta navigando.

Inoltre, molteplici dispositivi, come ad esempio Console Gaming e Smart TV, hanno codificato in maniera preimpostata un dato server DNS, rendendo il bypassing attraverso i settaggi praticamente inutile.

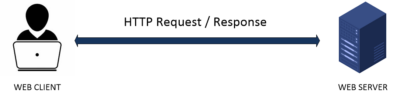

Hyper Text Transfer Protocol (http)

È il protocollo utilizzato sul web per la trasmissione delle informazioni client-server:

- Utilizza la porta porta 80 per la comunicazione

- Le richieste viaggiano attraverso la porta 80, utilizzando una sequenza di caratteri che identifica univocamente l’indirizzo di una risorsa, conosciuto come Uniform Resource Locator (URL)

- I dati viaggiano in chiaro

Secure Socket Layer (SSL) – Transport Layer Security (TLS)

Sono protocolli utilizzati per stabilire sessioni criptate in una rete di computer. Il protocollo SSL fu successivamente ribattezzato TLS nella sua versione più recente.

Viene utilizzato un file o una password elettronica che prova l’autenticità del dispositivo e che prende il nome di certificato digitale. Il certificato digitale viene a sua volta rilasciato dalla Certificate Authority, un terzo soggetto pubblico o privato, definito “trusted” (fidato), tramite una procedura standard.

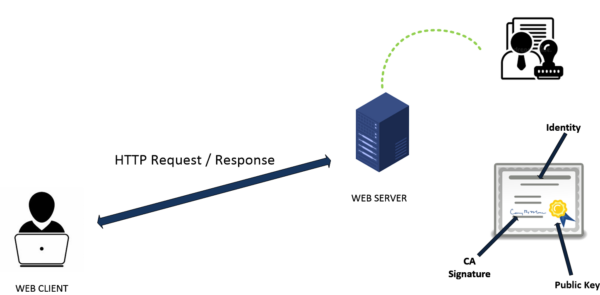

Hyper Text Transfer Protocol (hhtp) with SSL/TSL: HTTPS

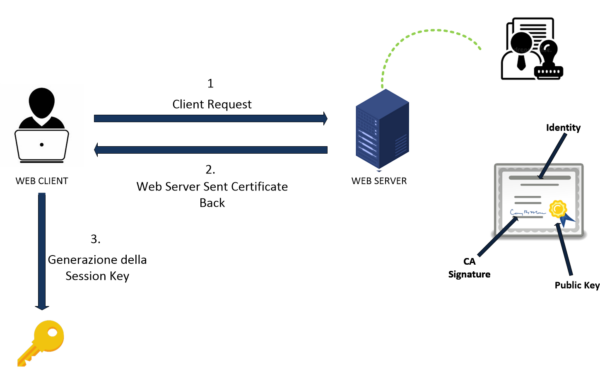

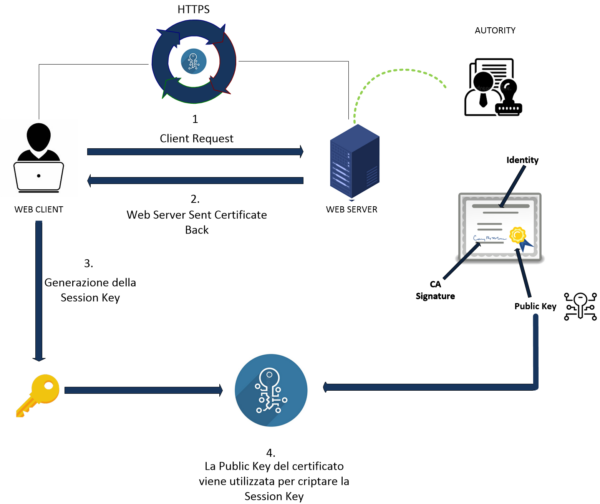

Proviamo adesso a fare uno step in più e vediamo come viene stabilita una sessione HTTPS.

- Il web server che desideriamo contattare, avrà precedentemente, ottenuto un certificato digitale valido dalla Certificate Authority. Il certificato digitale conterrà:

- L’identità del WebSite, ad esempio: thehackingquest.net

- La Certificate Authority Signature (Il Timbro di Approvazione) che dimostra che il sito è genuino, autenticato e la sua identità è stata verificata e certificata

- La Chiave Pubblica utilizzata, che rappresenterà metà della chiave di decriptazione

- Il web server contattato invierà al client il suo certificato di autenticità e genuinità

- Il client genererà a sua volta una Session Key che verrà utilizzata in futuro per criptare l’intera comunicazione tra client e server

- A questo punto la Public Key del certificato verrà usata per criptare la Session Key

- La nuova chiave così generata verrà utilizzata per criptare la sessione Client Server, dando origine ad una comunicazione di tipologia HTTPS

Da notare che qualsiasi comunicazione criptata con la chiave pubblica può essere decriptata con la chiave privata. Qualsiasi comunicazione criptata con la chiave privata può essere decriptata con la chiave pubblica.

Certificate Revocation List (CRL)

È la black-list dei certificati, non più attendibili e quindi revocati dall’Authority.

Online Certificate Status Protocol (OCSP)

È un protocollo che verifica la validità di un certificato senza ricorrere alla revocation list.

Il TLS Handshake si verifica ogni volta che un utente accede ad un sito Web utilizzando il protocollo HTTPS.

Una potenziale soluzione per garantirci l’anonimità potrebbe essere quella di criptare le richieste DNS attraverso l’HTTPS. Questa tecnica è chiamata per l’appunto DNS over HTTPS (DoH). Una più efficace soluzione sarebbe utilizzare un canale criptato sfruttano il collegamento TLS: DNS over TLS (DoT), sostituendo il server DNS remoto con uno “personale” host-ato (magari) in un pi-hole.

Esistono due motivi per cui tale soluzione non garantisce comunque il completo anonimato.

Il primo dipende dal Server Name Indication (SNI). Supponiamo di spedire un pacco ad un dato indirizzo: potrebbe darsi che l’indirizzo identifichi un “condominio” e non una “singola abitazione”. Quando l’informazione dovrà essere recapitata ad un condomine sarà necessario inserire, oltre all’indirizzo, anche il numero dell’appartamento in cui il destinatario alloggia. In caso contrario, il pacco potrebbe non essere consegnato affatto oppure essere recapitato alla persona sbagliata. Molti server web sono più simili a condomini, che ad appartamenti. Se anche lo SNI non è protetto da criptografia, i nostri sforzi per l’anonimato potrebbero essere vanificati.

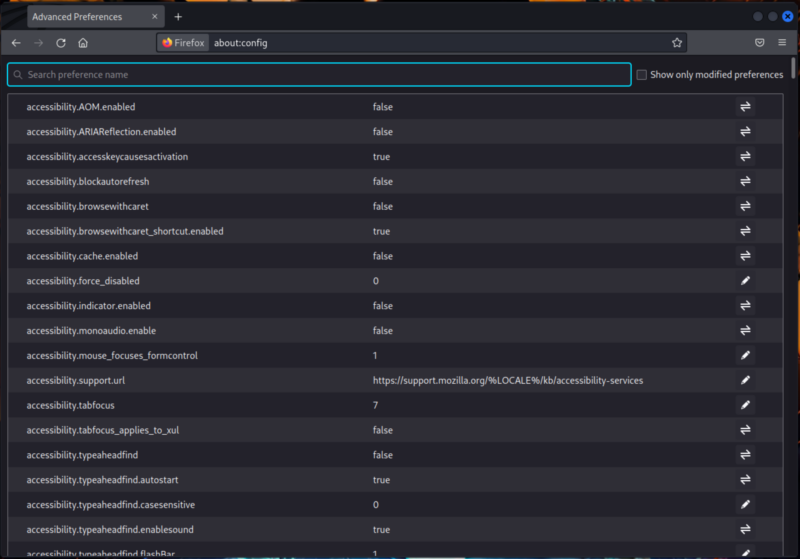

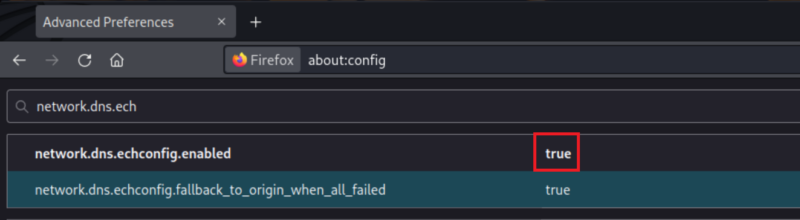

I browser che supportano l’Encrypted Client Hello (ECH), anche conosciuto come eSNI , sono quelli basati sull’open source Firefox. Ma avremo bisogno di abilitare tale opzione (non settata di default):

- Lanciamo il Browser Firefox

- Nella barra degli indirizzi, digitiamo: about:config

- “Accettiamo il Rischio” e continuiamo

- Clicchiamo su “Show All” per visualizzare l’elenco completo della configurazione

- Cerchiamo il valore dns.echconfig.enabled (settato a false, di default)

- Settiamolo a “true” cliccando sulle frecce a destra, alla voce corrispondente al valore

- Cerchiamo il prossimo valore: dns.use_https_rr_as_altsvc

- Settiamolo anche questo valore su “true” cliccando sulle frecce a destra, alla voce corrispondente al valore.

- Riavviamo il Browser

NOTA: È molto interessante notare come per le piattaforme Amazon, Microsoft, Google, Apple e Reddit, YouTube, Facebook, Instagram, Twitter e GitHub, ECH e eSNI non siano supportati.

In alcuni Paesi come Russia e Cina le opzioni di privacy relative a ECH/eSNI non sono consentite. Vale a dire che, se sono abilitate, non è possibile stabilire connessioni HTTPS.

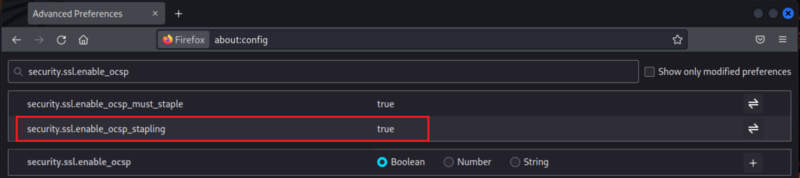

Online Certificate Status Protocol (OCSP)

Una parte del processo HTTPS TLS è conosciuta come OCSP , un protocollo che permette di verificare la validità di un certificato.

Diversi Browser basati su Firefox trasmettono un numero seriale del certificato del sito web a cui stiamo navigando, con una conseguente perdita di metadati. È quindi possibile risalire al sito di navigazione confrontando i numeri del certificato.

Anche in questo caso, potremo garantirci l’anonimato utilizzando i browser basati su Firefox/Tor abilitando l’opzione OCSP stapling:

- Lanciamo il Browser Firefox

- Nella barra degli indirizzi, digitiamo: about:config

- “Accettiamo il Rischio” e continuiamo

- Clicchiamo su “Show All” per visualizzare l’elenco completo della configurazione.

- Cerchiamo il valore ssl.enable_ocsp_stapling (settato a true, di default)

- Modifichiamo il valore da true a “false”

Di seguito trovate una lista che spiega come i vari browser interagiscono con l’OCSP:

https://www.ssl.com/blogs/how-do-browsers-handle-revoked-ssl-tls-certificates/

Ma ancora una volta, l’utilizzo di questa ulteriore contromisura non ci garantisce il completo anonimato.

La sola valida alternativa è l’utilizzo dei DNS attraverso la rete Tor: Oblivious DNS over HTTPS (ODoH).

Hardening Fox

Prenderemo qui di seguito in esame i settaggi avanzati da fare per Hardenizzare (configurare) il nostro browser Firefox in favore dell’anonimato.

- Apri Firefox e nella home page di Firefox:

- Fai clic su Personalizza

- Deseleziona/Disattiva tutto

- Apri Impostazioni:

- Vai in Cerca

- Cambia il motore di ricerca

- Vai in Cerca

-

- Vai in Privacy e sicurezza

- Selezionare invia sempre “Do not Track”

- Imposta su Personalizzato

- Cookie: seleziona tutti i cookie di terze parti

- Tracciamento Limitato/contenuto: in tutte le finestre

- Controlla Cryptominer

- Controlla impronte digitali

- Vai su Login e password

- Deseleziona ” Chiedi di salvare login e password per i siti web”

- Vai a Permessi

- Posizione: spunta blocca nuove richieste

- Fotocamera: spunta blocca nuove richieste

- Microfono: spunta blocca nuove richieste

- Notifiche: spunta blocca nuove richieste

- Riproduzione automatica: seleziona Disattiva Audio e Video

- Virtual Reality: spunta blocca nuovo richieste

- Verifica Blocca popup

- Verifica Avvisa quando i siti Web tentano di installare componenti aggiuntivi

- Vai a Firefox Data Collection e seleziona

- Disattiva tutto

- Vai alla modalità solo HTTPS

- Abilita su tutte le finestre

- Vai in Privacy e sicurezza

- Digitare “about:config” nella barra degli URL

- Fare clic su Accetta il rischio e continua

- Impostazioni sicure (non dovrebbe interrompere nulla)

- Disattiva Firefox Pocket

- Imposta “extensions.pocket.enabled” su false

- Disattiva tutta la telemetria

- Imposta “browser.newtabpage .activity-stream.feeds.telemetry” su false

- Impostare “browser.ping-centre.telemetry” su false

- Impostare “browser.tabs.crashReporting.sendReport” su false

- Impostare “devtools.onboarding.telemetry.logged” su false

- Impostare “toolkit.telemetry.enabled” su false

- Cercare “toolkit.telemetry.server” e cancellarlo

- Impostare “toolkit.telemetry.u nified” su false

- Imposta “beacon.enabled” su false

- Disattiva Pre-Fetching (pre-recupero)

- Imposta “network.dns.disablePrefetch” su true

- Imposta “network.dns.disablePrefetchFromHTTPS” su true

- Imposta “network.predictor.enabled” su false

- Imposta “network.predictor.enable-prefetch” su false

- Imposta “network.prefetch-next” su false

- Imposta “browser.urlbar.speculativeConnect.enabled” su false

- Disabilita Javascript in PDF

- Imposta “pdfjs.enableScripting” su false

- Disattiva la crittografia SSL obsoleta

- Imposta “security.ssl3.rsa_des_ede3_sha” su false

- Imposta “security.ssl.require_safe_negotiation” su true

- Disattiva account Firefox

- Imposta “identity.fxaccounts.enabled” su false

- Disattiva la geolocalizzazione

- Imposta “geo.enabled” su false

- Disattiva le notifiche Web

- Imposta “dom.webnotifications.enabled” su false

- Disattiva le notifiche di copia/incolla

- Imposta “dom.event.clipboardevents.enabled” su false

- Disabilita il recupero dello stato del microfono/fotocamera

- Imposta “media.navigator.enabled” su false

- Abilita “Do Not Track”

- Imposta “privacy.donottrackheader.enabled” su true

- Disattiva SafeBrowsing

- Imposta “browser.safebrowsing.malware.enabled” su false

- Imposta “browser.safebrowsing.phishing.enabled” su false

- Imposta “browser.safebrowsing.downloads.remote.enabled ” su false

- Disattiva Firefox Pocket

- Impostazioni moderate (alcuni siti Web potrebbero essere incompatibili)

- Disattiva WebRTC (questo interromperà tutti i siti Web con comunicazioni video/audio)

- Imposta “media.peerconnection.enabled” su false

- Imposta “media.navigator.enabled” su false

- Disabilita WebGL (questo interromperà alcuni siti Web ad alta intensità di contenuti multimediali)

- Imposta “webgl.disabled” su true

- Disattiva DRM

- Imposta “media.eme.enabled” su false

- Imposta “media.gmp-widevinecdm.enabled” su false

- Imposta comportamento cookie

- Imposta ” network.cookie.cookieBehavior” su 1

- Imposta “network.http.referer.XOriginPolicy” su 2

- Cambia criterio referer

- Imposta “network.http.referer.XOriginTrimmingPolicy” su 2

- Cambia comportamento archiviazione sessione

- Imposta “browser.sessionstore.privacy_level” a 2

- Disabilita test di connessione per Captive Portal

- Imposta “network.captive-portal-service.enable d” su false

- Disabilita “Trusted Recursive Resolver”

- Imposta/Crea “network.trr.mode” e impostalo su 5

- Disattiva WebRTC (questo interromperà tutti i siti Web con comunicazioni video/audio)

- Avanzate (questo interromperà alcuni siti Web)

- Imposta “privacy.resistFingerprinting” su true

- Imposta “privacy.trackingprotection.fingerprinting .enabled” su true

- Imposta “privacy.trackingprotection.cryptomining.enabled” su true

- Imposta “privacy.trackingprotection.enabled” su true

- Imposta “browser.send_pings” su false

- Imposta “network.http.sendRefererHeader” su 0 (questo potrebbe interromperne molte di siti Web)

- Impostare “change privacy.firstparty.isolate” su true

- Impostare “change network.cookie.lifetimePolicy” su 2 (questo elimina tutti i cookie dopo ogni sessione)

- Impostare “network.http. referer.XOriginPolicy” su 2 (Invia Referer solo quando i nomi host completi corrispondono)

- Impostazioni sicure (non dovrebbe interrompere nulla)

Che cos’è la rete Tor?

Il progetto Tor nacque nel 1997 allo scopo di proteggere le comunicazioni dei servizi segreti degli Stati Uniti. Fu portato avanti dalla DARPA e infine sdoganato al grande pubblico attraverso l’associazione no profit “The Tor Project”. Attualmente, il principale sponsor del progetto è l’organizzazione internazionale per la tutela dei diritti digitali e la libertà di parola.

L’effettivo scopo di Tor è quello di salvaguardare l’anonimato degli utenti, preservando i dati del traffico internet da una possibile analisi. La casualità della distribuzione dei pacchetti attraverso un percorso sconosciuto, passando da router a router, stabilisce di volta in volta una comunicazione criptata e cancella le tracce ad ogni passaggio, rendendo attacchi come il Man-in-the-middle quasi impossibili.

La figura, mostra uno schema semplificato del funzionamento della rete Tor: l’informazione parte dal nostro computer (1) entra in quello che viene chiamato Entry Guard (2) attraversa successivamente n. Middle Relay(s) in maniera pseudo casuale e (3) infine giunge ad un Exit Relay da cui il traffico esce in maniera non criptata verso il server di destinazione.

Durante il percorso all’interno della rete Tor, il traffico è completamente criptato. L’Entry Guard (o Entry Relay) conosce l’IP sorgente dell’informazione da trasmettere, ma non conosce che cosa state trasmettendo. L’Exit Relay può esclusivamente leggere il traffico in chiaro (se non è opportunamente criptato), ma non conosce chi lo ha trasmesso.

Settaggi Tor per l’anonimato

Per scaricare Il Browser Tor possiamo fare riferimento al sito ufficiale: https://www.torproject.org/download/

La prima cosa che avremo bisogno di settare sono i livelli di security-setting, ne esistono tre:

Standard

- Tutte le funzioni vengono abilitate (incluso JavaScript)

Safer

- JavaScript viene disabilitato sulle pagine non HTTPS

- Alcuni fonts e simboli vengono disabilitati

- By Default qualsiasi “media” viene settato come “click to play”

Safest

- JavaScrit disabilitato su tutte le pagine

- Alcuni fonts e simboli vengono disabilitati

- By Default qualsiasi “media” viene settato come “click to play”

Nella maggior parte dei casi l’opzione “Safer” andrà bene. Per selezionarla: cliccare in alto a destra sul menù e selezionare settings; nella nuova finestra, a destra, cliccare sulla voce “Security and Settings”; scorrere sino alla voce “Security” e selezionare l’opzione “Safer”.

Come utilizzare l’Oblivious DNS over HTTPS over Tor

Potremmo sviluppare il nostro Sistema utilizzando un RaspberryPi con Raspbian Lite oppure, settarlo su una distro Debian o Ubuntu. Per i nostri test utilizzeremo una Distro Debian.

Per prima cosa, assegniamo alla macchina che farà da server DNS un IP statico, andando ad editare il file “interfaces”.

Utilizziamo un editor di testo, nel mio caso vim : vim /etc/network/interfaces

- Editiamo il file ipotizzando di assegnare all’interfaccia eth0 l’indirizzo IP 192.168.0.100 e relativo gateway

auto eth0 iface eth0 inet static address 192.168.0.100/24 gateway 192.168.0.1

- Installiamo Tor

Sudo apt install tor

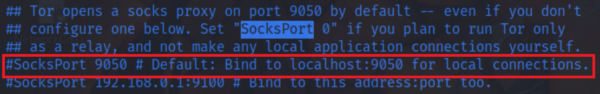

- Configuriamo il socks-proxy su Tor

Editiamo il file /etc/tor/torrc

Rimuoviamo il commento alla seguente riga, in modo che l’opzione sia attiva:

SocksPort 9050 # Default: Bind to localhost:9050 for local connections

- Installiamo dnscrypt-proxy

Per prima cosa, scarichiamo tramite wget l’ultima versione di DNSCrypt, utilizzando il comando:

wget https://github.com/DNSCrypt/dnscrypt-proxy/releases/download/2.0.44/dnscrypt-proxy-linux_x86_64-2.1.1.tar.gz

- Estraiamo il file

sudo tar zxvf dnscrypt-proxy-linux_x86_64-2.1.1.tar.gz -C /opt/

- Copiamo il file di configurazione

sudo cp /opt/linux-x86_64/example-dnscrypt-proxy.toml /opt/linux-x86_64/dnscrypt-proxy.toml

- Installiamo DNSCrypt

sudo /opt/linux-x86_64/dnscrypt-proxy -service install

- Abilitiamolo di default al boot

sudo systemctl enable dnscrypt-proxy

- Avviamo DNSCrypt

sudo systemctl start dnscrypt-proxy

- Non ci resta che far puntare il nostro client al server DNS appena creato.

Ad esempio, ipotizzando che il nostro client utilizzi una distro Ubuntu. Potremmo editare il file /etc/resolv.conf settando, il seguente parametro:

nameserver [IP del Server DNS]

Che cos’è una Virtual Private Network (VPN)

La VPN garantisce l’anonimato ruotando il traffico Internet attraverso una connessione criptata su server privati. Uno dei problemi tuttavia è proprio questo: chi garantisce che i “server privati” utilizzati come ponte per ruotare il traffico siano sicuri o che i dati non vengano venduti o passati a terze parti?

La maggior parte delle persone ha un’idea sbagliata dei servizi “privacy-oriented” e tendono a credere che i servizi che garantiscono delle policy di “no-logging” o “encyption” siano sicuri. In realtà dimenticano che tali servizi sono orientati al business e per tanto sottostanno alle regole del denaro ed in aggiunta sono soggetti alle leggi del paese in cui operano. In qualsiasi momento la polizia locale potrebbe ottenere un mandato legale per fare irruzione nel data-center ed ottenere i dati di cui ha bisogno.

Il modo migliore di procedere è acquistare una VPN utilizzando una cripto valuta (Monero), adottando una soluzione VPN over Tor over VPN.

VPN over Tor over VPN

Una delle opzioni più importanti quando si utilizza una VPN è quella del Kill Switch, che impedisce al device dove la VPN è in utilizzo di effettuare connessioni, nel caso in cui la connessione si interrompesse in maniera accidentale.

Utilizzare diversi Layers ci permette di aumentare l’entropia fra noi ed il nostro target, in modo da non essere localizzati anche se i server VPN dovessero cedere i nostri dati a terze parti.

VPN Layers:

- Mullvad: https://mullvad.net/it/

- iVPN: https://www.ivpn.net/

- Safing: https://docs.safing.io/portmaster/install/linux

- ProtonVPN: https://protonvpn.com/it/