Indice

- 1 Introduzione

- 2 Cos’è Cyber Ghost?

- 2.1 Un insieme di funzionalità

- 2.2 Un utilizzo “ordinario”

- 2.3 Supporto tecnico

- 3 Un prodotto commerciale

- 3.1 Cosa si paga?

- 3.2 Versione a pagamento

- 3.3 Componenti aggiuntivi

- 3.4 Versione gratuita

- 4 Caratteristiche tecniche (VPN)

- 4.1 Vantaggi

- 4.2 Svantaggi

- 4.3 Problemi con l’MTU

- 5 Cyber Ghost su dispositivi server/network

- 5.1 Laboratorio virtuale

- 5.2 Componenti del laboratorio

- 5.3 Obbiettivo

- 5.4 Configurazioni per SW-01

- 5.5 Configurazioni per WS-2022

- 5.6 Verifica delle configurazioni

- 6 Approfondimenti

- 6.1 Si poteva usare Linux nel progetto?

- 6.2 Perché non Nord VPN?

- 6.3 È possibile connettersi in VPN senza il client di Cyber Ghost?

- 6.4 Come posso replicare il progetto?

- 7 Conclusioni

1 Introduzione

In questo articolo parleremo del client VPN di Cyber Ghost, un software commerciale multipiattaforma capace di creare connessioni VPN verso internet. L’infrastruttura su cui si appoggia è gigantesca, vi sono infatti centinaia di server dedicati sparsi in tutto il mondo, i quali, ci permettono non solo di mettere in sicurezza le connessioni di rete garantendo la minor latenza possibile a seconda della nostra posizione nel mondo, ma addirittura di fare proxy ovunque vi sia la necessità.

Entrambe le caratteristiche, assieme alla completa compatibilità con la quasi totalità dei sistemi operativi attualmente in uso, lo rendono, senza ombra di dubbio, uno dei canditati ideali per l’implementazione del nostro progetto, ovvero l’utilizzo di Cyber Ghost su apparati di tipo server/network.

Lo scopo è essenzialmente quello di centralizzare tutte le potenzialità tecniche offerte da questo prodotto in un’unica soluzione, la quale garantirà il medesimo servizio non ad uno ma a più dispositivi, senza limitazioni, e con una gestione migliore delle connessioni di rete.

Faccio una premessa, l’articolo si rivolge principalmente a chi della materia è già avvezzo e che di Cyber Ghost, conosce poco o nulla. Conoscenze di base come le VPN, i protocolli che ne permettono il funzionamento, il DNS, o semplicemente la capacità di fare proxy, non verranno spiegati. Verrà fatta invece una breve, ma completa, introduzione sul prodotto, elencando prezzi e caratteristiche tecniche, con lo scopo ultimo ovviamente di aiutare al meglio la comprensione del progetto.

2 Cos’è Cyber Ghost?

Cyber Ghost non è solo un client VPN con un a rete dedicata, in realtà offre molto di più, si tratta infatti di un insieme di strumenti e servizi utili a garantire la sicurezza in ambito cyber security, con un occhio di riguardo sull’anonimità durante la navigazione Internet.

2.1 Un insieme di funzionalità

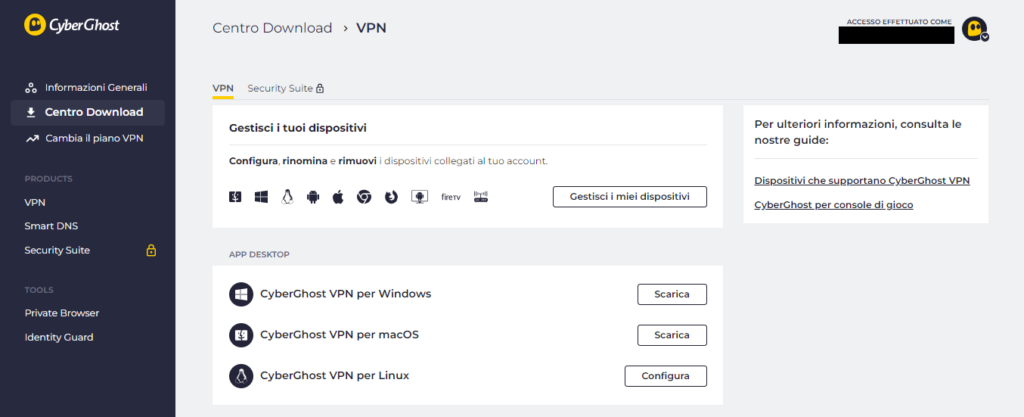

Dalla propria area personale, accessibile solo dal sito ufficiale una volta acquistato il prodotto, possiamo notare come gli sviluppatori hanno scelto di suddividere la loro proposta commerciale:

Figura 1 – Area personale sul sito ufficiale di Cyber Ghost

Sul menu a sinistra vengono elencati tre prodotti:

- VPN – Si tratta del software principale, quello dedicato alla creazione di VPN verso internet. Garantisce anonimità durante la navigazione assieme alla possibilità di fare proxy ovunque si voglia.

- Smart DNS – Rappresenta una lista di indirizzi IP pubblici associati a dei server DNS dedicati sparsi un po’ ovunque per il mondo. Quando non si può far uso di una VPN, o più semplicemente di un Proxy, l’utilizzo di questi indirizzi può aiutare a garantire un minimo di anonimità, questo però solo per quanto riguarda la nostra geolocalizzazione. Il problema risiede nel nostro server DNS locale. Se, come spesso accade, questo si trova nelle vicinanze, dalle sue richieste DNS sarà possibile intuire la nostra posizione nel mondo. Le organizzazioni che gestiscono il proprio dominio con i propri server DNS possono implementare delle verifiche sulle richieste in entrata al fine di bloccare o meno le connessioni verso i loro servizi. Passando dai server di Cyber Ghost invece, questo inconveniente può essere risolto. Se però vengono fatti dei controlli anche sull’indirizzo IP pubblico in uso, il quale determina anch’esso indicativamente la nostra posizione nel mondo, allora lo Smart DNS non servirà più a nulla.

- Security Suite – Si tratta di una offerta riservata solo ai sistemi Windows. Al suo interno troviamo un antivirus dalle molteplici funzionalità sviluppato da una società di cyber security chiamata Intego assieme ad un security updater per il monitoraggio di tutti gli applicativi installati nel sistema.

Poco più in basso invece troviamo due strumenti:

- Private Browser – Rappresenta il browser sviluppato da Cyber Ghost, una versione modificata del classico Google Chrome progettato per eliminare la sorveglianza digitale (come quella implementata da Google), e la pubblicità su tutti i siti di navigazione. Su Windows, l’antivirus predefinito Defender, ne impedisce l’installazione perché lo rileva come una minaccia per il sistema, ma è chiaramente un falso positivo.

- Identity Guard – Attraverso questo strumento (disponibile solo online nella propria area personale) è possibile verificare se il vostro indirizzo e-mail o la vostra password risultino in qualche modo compromessi (viene fatta una ricerca su uno o più data brench). Se così fosse il consiglio sarebbe quello di cambiare immediatamente le proprie credenziali di accesso nel sito o nei siti dove ne state facendo uso.

Termino con una considerazione prettamente personale. La classificazione in prodotti e strumenti, almeno in questo caso, la trovo molto ambigua e poco efficace. Il Private Browser non è forse un prodotto? E che dire dello Smart DNS? non può essere visto anch’esso come uno strumento? Qual è la differenza tra un prodotto ed uno strumento dunque? Dal mio punto di vista il prodotto è solo uno, ovvero Cyber Ghost, ed è meglio pensare ad esso come un insieme di strumenti più o meno complessi accompagnati da dei servizi di rete e di cyber security dedicati.

2.2 Un utilizzo “ordinario”

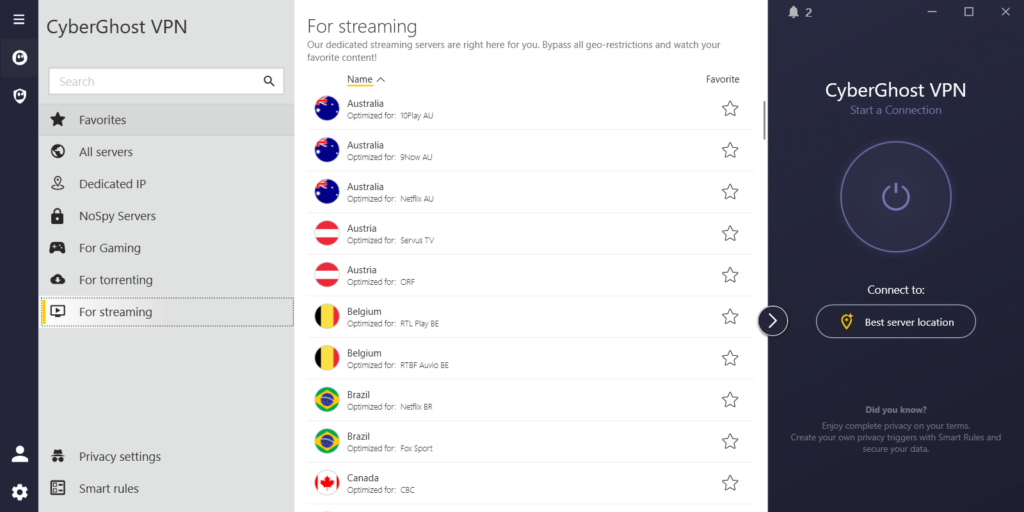

Per la maggior parte degli utenti finali Cyber Ghost è solo un client VPN in grado di eludere le protezioni dei diversi siti di streaming che impongono delle restrizioni basandosi sulla nostra geolocalizzazione:

Figura 2 – Server dedicati allo streaming in Cyber Ghost VPN

Questa è un’altra capacità offerta dal prodotto VPN, molti server infatti, sparsi un po’ ovunque per il mondo, sono ottimizzati esclusivamente per lo streaming, per il gaming o per il semplice torrenting.

2.3 Supporto tecnico

Cyber Ghost offre anche un supporto tecnico di alto livello. Il servizio è gratuito ed è garantito 24 ore su 24. Può essere contattato sia per e-mail che attraverso una chat interattiva presente sul loro sito ufficiale.

3 Un prodotto commerciale

Nonostante venga garantita una versione gratuita, Cyber Ghost è e rimane un prodotto commerciale, ciò significa che per apprezzarne al meglio le caratteristiche, bisogna sottoscrivere un abbonamento.

3.1 Cosa si paga?

Da un punto di vista commerciale, si paga solo il prodotto principale, ovvero il loro client VPN. Segue poi gratuitamente lo Smart DNS assieme al Private Browser e all’Identity Guard. La Security Suite invece è un plus che, se voluto, dovrà essere integrato nell’abbonamento. Pagando qualcosa in più vi è anche la possibilità di avere un indirizzo IP pubblico dedicato su una specifica VPN.

3.2 Versione a pagamento

A seconda delle proprie necessità, vengono proposti tre tipi di abbonamenti, ciascuno della durata di un mese, sei mesi e due anni. Attualmente su quest’ultimo vi è persino una promozione:

Figura 3 – Piani di abbonamento presi dal sito ufficiale di Cyber Ghost (agosto 2023)

Tenendo presente il servizio offerto assieme alla garanzia soddisfatti o rimborsati entro 45 giorni, i prezzi di listino sono senza dubbio onesti, soprattutto se comparati coi prezzi di altre soluzioni analoghe.

Parlando di numeri, personalmente ho pagato 69,47 euro (56,94 euro più il 22% di IVA). Se avessi scelto un altro prodotto invece, come per esempio il famoso Nord VPN, avrei speso molto di più, quasi il doppio, circa 130 euro.

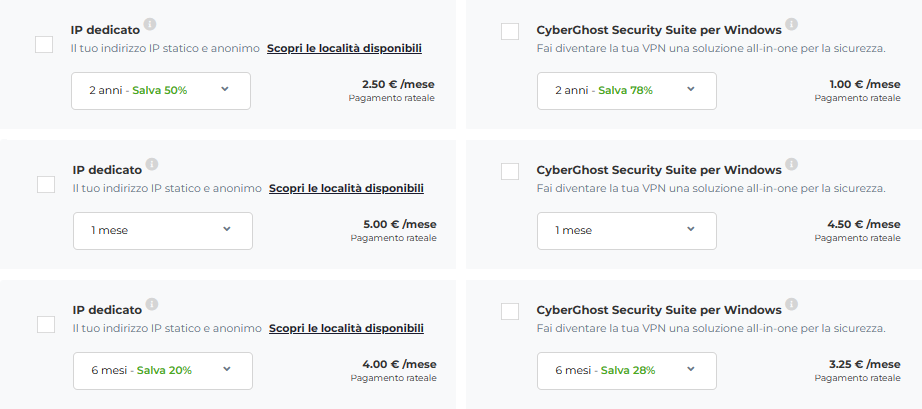

3.3 Componenti aggiuntivi

Una volta attivato l’abbonamento sarà possibile integrarlo con altre due offerte a pagamento già citate in precedenza, ovvero la possibilità di ottenere un indirizzo IP pubblico dedicato e la loro security suite per Windows:

Figura 4 – Altre offerte a pagamento (agosto 2023)

3.4 Versione gratuita

La versione gratuita include solo il prodotto VPN, il quale però si porta dietro molte limitazioni, come per esempio la velocità di trasmissione ridotta, protocolli di cifratura obsoleti o la politica di no-log non più garantita. Gli aspetti tecnici del programma verranno approfonditi meglio in un capitolo a parte.

4 Caratteristiche tecniche (VPN)

I protocolli che determinano il funzionamento di una VPN sono uguali per tutti. La scelta tra Cyber Ghost ed altri prodotti, dunque, dipende principalmente dalle sue caratteristiche, ovvero in che modo e soprattutto in che contesto questi protocolli vengono gestiti dal software. In questo paragrafo approfondiremo brevemente tutte le principali caratteristiche offerte dal prodotto VPN, facendo un distinguo tra vantaggi e svantaggi. Alla fine, citerò anche un problema non di poco conto che, durante i miei test di utilizzo, impattava gravemente sulle connessioni di rete.

4.1 Vantaggi

Di seguito i vantaggi tecnici più importanti offerti del prodotto VPN:

- Un’ottima gestione – Il software vanta un’ottima interfaccia grafica, pulita e facile da comprendere. Cambiare VPN, spegnerla o riavviarla non porta via più di qualche secondo. In questo contesto la gestione è senza dubbio facilitata.

- Un’infrastruttura di rete dedicata – Attualmente, almeno da quanto viene dichiarato sul sito ufficiale, ci sono poco più di 9500 server sparsi in 91 paesi del mondo, questo crea sia una situazione di ridondanza che di affidabilità, garantendo persino la possibilità di fare proxy ovunque vogliamo.

- Kill switch – Rappresenta una funzionalità del programma, ovvero quella di spegnere la connessione ad Internet nel caso in cui la VPN non dovesse più funzionare. Questo garantisce la navigazione solo quando la VPN è in funzione.

- Nessun obbligo di utilizzo del loro client – Attraverso la propria area personale, è possibile generare la configurazione di una VPN statica, la quale potrà essere utilizzata da qualsiasi software sia in grado di agganciarsi. Ovviamente, in questo contesto, la gestione è limitata.

- Politica di no-log – Cyber Ghost garantisce l’anonimato, questo significa che sui loro server non vengono salvate le attività associate alle connessioni in uso. Se qualcuno cercasse di seguire la vostra connessione partendo da internet, non riuscirebbe mai a ritracciarvi, nemmeno se avesse l’autorità di verificare il contenuto dei server di Cyber Ghost. Dai loro server in poi, siete completamente al sicuro.

- Un indirizzo IP dedicato – Se integrato nell’abbonamento, si potrà usufruire di un indirizzo IP pubblico dedicato per una specifica VPN. Lo scopo è quello di aggiunge un ulteriore grado di anonimità durante la navigazione. Gli indirizzi IP pubblici non riservati, infatti, potrebbero essere stati aggiunti in qualche black list a causa dell’utilizzo improprio da parte di qualche altro abbonato.

4.2 Svantaggi

Di seguito gli svantaggi tecnici più importanti offerti del prodotto VPN:

- Gestione sui sistemi Linux – Su Linux la grafica è completamente assente e deve essere gestito tutto via CLI, ciononostante la comunistica è molto chiara e la documentazione sul sito ufficiale è eccellente.

- Limitazioni – Il prodotto VPN può essere usato al massimo su sette dispositivi. Dalla propria area riservata però, si può sempre sganciare un dispositivo per attivarne un altro.

- Black Lists – Senza un indirizzo IP pubblico dedicato c’è sempre il rischio che l’indirizzo in uso venga bloccato o semplicemente segnalato. Google, per esempio, riconosce gli indirizzi IP pubblici di Cyber Ghost, ed anche se non blocca le connessioni, propone sempre un fastidiosissimo questionario al fine di verificare se la connessione è stata generata da un robot o meno.

- Server dedicati – Alcuni paesi, magari di vostro interesse, hanno solo un server dedicato. Per esempio, in Messico, hanno solo un server nella capitale, mentre in altri paesi più conosciuti, come gli Stati Uniti, ne hanno molti di più.

- IP riservato – La nazionalità dell’indirizzo IP pubblico dedicato è limitata solo ad alcuni paesi. Attualmente, infatti, è possibile scegliere solo tra Stati Uniti, Germania, Francia, Regno Unito e Canada.

- Non si possono fare NAT – Purtroppo, il fatto di avere un indirizzo IP pubblico riservato non significa che le connessioni verso quell’indirizzo vengano nattate direttamente da Cyber Ghost. Questo significa che attraverso una VPN non si possono esporre servizi personalizzati, come pagine web, o altro.

4.3 Problemi con l’MTU

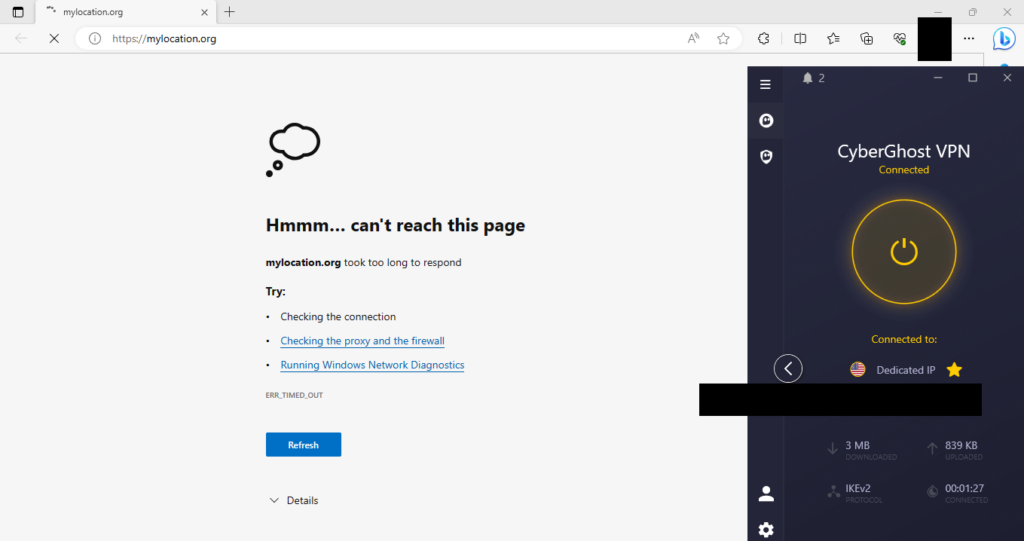

Durante l’utilizzo del programma, ho notato che c’erano dei problemi di navigazione, la maggior parte dei siti internet, infatti, sembravano non essere raggiungibili, ma in realtà lo erano eccome! Di seguito un esempio:

Figura 5 – Problemi con Cyber Ghost VPN (ERR_TIME_OUT)

In questo caso, l’indirizzo IP pubblico del sito web era pingabile e un’ulteriore analisi fatta con Wireshark ha evidenziava un problema di comunicazione (la destinazione terminava la sessione TCP attraverso un messaggio di RESET).

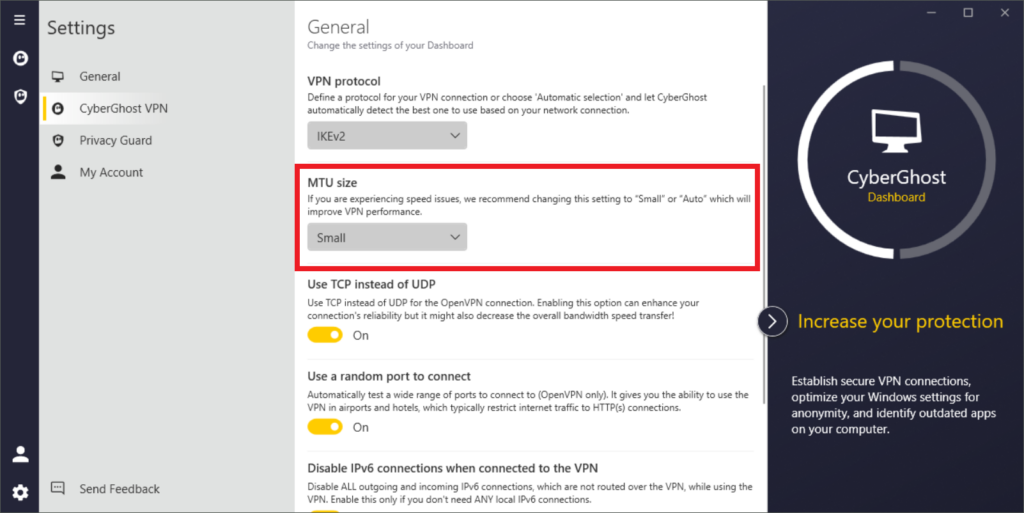

Il problema è stato risolto modificando la larghezza dell’MTU direttamente nelle impostazioni del programma, cambiando il valore predefinito da Auto a Small:

Figura 6 – Impostazioni di Cyber Ghost VPN

5 Cyber Ghost su dispositivi server/network

Immaginatevi un’infrastruttura di rete in cui, per determinati utenti o applicativi, vi è la necessità di uscire su internet non dall’Italia, ma direttamente da un altro paese, con una buona connessione e soprattutto rimanendo anonimi, quale potrebbe essere una possibile soluzione? Sicuramente Cyber Ghost, ma come condividere la connessione VPN a più di sette dispositivi senza pagare più di una licenza? La soluzione più semplice è quella di creare un unico punto di ingresso per tutti i flussi di rete interessati. Questo significa installare Cyber Ghost su un unico dispositivo server/network, attivare la VPN e predisporre il routing per garantire un percorso di andata e di ritorno, facendo ovviamente un distinguo tra chi dovrà passare per la VPN e chi invece no. In questo paragrafo approfondiremo tutto questo con un esempio molto semplice fatto su un’infrastruttura di rete virtuale creata con EVE-NG.

5.1 Laboratorio virtuale

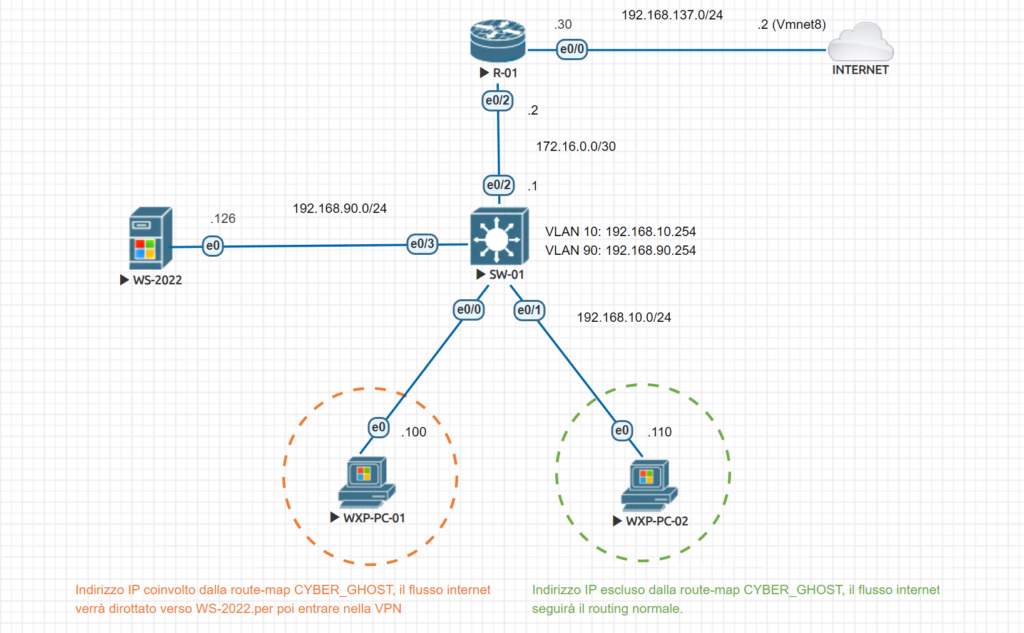

In questo esempio la topologia di rete del nostro laboratorio è molto semplice. Possiamo infatti suddividerla in due livelli, quello dedicato all’accesso e alla distribuzione dei servizi, e quello dedicato al core della rete:

Figura 7 – Infrastruttura di rete virtualizzata con EVE-NG

Entrambi i livelli sono gestiti da due apparati Cisco di tipo IOU, il multilayer switch SW-01 ed il router R-01. Di seguito alcune considerazioni inerenti alla loro configurazione:

- SW-01 – Gestisce sia il livello di accesso che di distribuzione. Su di esso vi sono configurate due VLAN, la 10 (192.168.10.0/24) e la 90 (192.168.90.0/24). La prima è dedicata a due macchine host versione Windows XP SP3, la seconda invece ad un server Windows versione 2022. Rappresenta il gateway di entrambe le VLAN e garantisce un percorso verso internet grazie ad una rotta di default verso il router R-01.

- R-01 – Gestisce il core della rete. Possiede quattro rotte statiche, tre per le reti private verso lo switch SW-01 (192.168.0.0/16, 172.16.0.0/12 e 10.0.0.0/8) ed una di default vero la nuvola INTERNET.

5.2 Componenti del laboratorio

L’infrastruttura di rete virtuale è stata creata con EVE-NG che a sua volta è stato virtualizzato su una macchina virtuale gestita da Vmware Workstation. La tabella seguente riassume tutte le informazioni principali associate alle immagini usate nel laboratorio:

Nome Nodo Nome immagine Tecnologia di virtualizzazione Nome Sistema Versione Vendor R-01 L3-ADVENTERPRISEK9-15.4.1T.bin IOL/IOU IOS 15.4(1)T Cisco SW-01 L2-ADVIPSERVICESK9-M-15.2-IRON-20170202.bin IOL/IOU IOS 15.2(HI_20170202)FLO_DSGS7 Cisco WS-2022 SERVER_EVAL_x64FRE_en-us.iso QEMU Windows Server Datacenter Evaluation 21H2 Microsoft WXP-PC-01 WIN_XP_SP3_x32_ita.iso QEMU Windows 2002 SP3 Microsoft WXP-PC-01 WIN_XP_SP3_x32_ita.iso QEMU Windows 2002 SP3 Microsoft INTERNET N/A N/A N/A N/A N/A Tabella 1 – Informazioni su tutte le immagini usate nel laboratorio virtuale con EVE-NG

5.3 Obbiettivo

In questo contesto le due macchine host WXP-PC-01 e WXP-PC-02 possono raggiungere internet senza alcuna difficoltà, ma nessuna delle due, almeno per ora, è in grado di passare attraverso la VPN configurata sul server WS-2022. Il nostro obbiettivo è permettere l’accesso in VPN solo per il traffico internet del computer WXP-PC-01, per farlo è necessario modificare un po’ il routing sia sullo switch SW-01 che sul server WS-2022.

5.4 Configurazioni per SW-01

Sullo switch SW-01 influenzeremo i flussi internet provenienti da WXP-PC-01 con una Policy Based Routing (PBR), nel gergo Cisco, una Route-Map. Di seguito la configurazione:

# definisco il traffico di rete da gestire con due ACL: SW-01#show access-lists Extended IP access list WXP-PC-01_to_ALL 10 permit ip host 192.168.10.100 any (10 matches) Extended IP access list WXP-PC-01_to_RFC1918 20 permit ip host 192.168.10.100 172.16.0.0 0.15.255.255 30 permit ip host 192.168.10.100 192.168.0.0 0.0.255.255 (18 matches) 40 permit ip host 192.168.10.100 10.0.0.0 0.255.255.255 # modifico il routing per tutti i flussi identificati dalle due ACL: SW-01#show route-map route-map CYBER_GHOST, permit, sequence 5 Match clauses: ip address (access-lists): WXP-PC-01_to_RFC1918 Set clauses: global Policy routing matches: 17 packets, 1820 bytes route-map CYBER_GHOST, permit, sequence 10 Match clauses: ip address (access-lists): WXP-PC-01_to_ALL Set clauses: ip next-hop 192.168.90.126 Policy routing matches: 139 packets, 15984 bytesUna PBR non è altro che una regola capace di influenzare il routing del dispositivo. In questo esempio è stato detto allo switch di inoltrare i pacchetti internet di WXP-PC-01 (192.168.10.100) verso il server WS-2022 (192.168.90.126) e di ignorare tutte le connessioni verso indirizzi IP privati.

5.5 Configurazioni per WS-2022

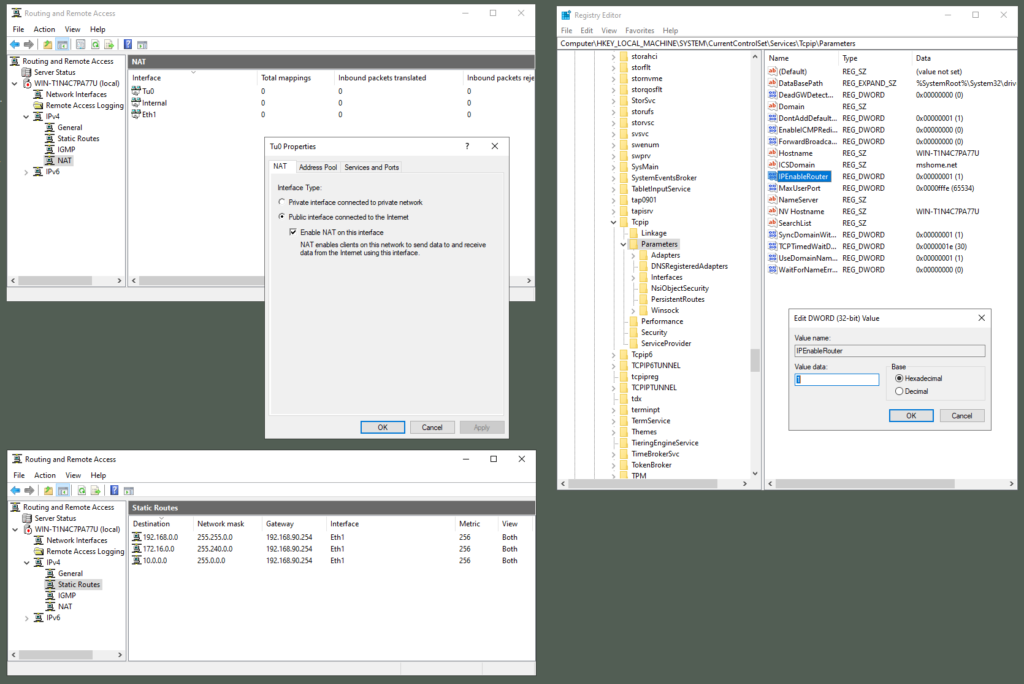

Il server WS-2022 dovrà essere configurato per permettere il routing tra la sua unica interfaccia fisica Eth1 e l’interfaccia tunnel Tu0 creata automaticamente da Cyber Ghost una volta installato sul sistema:

Figura 8 – Configurazioni di routing sul server WS-2022

Cyber Ghost a parte, l’immagine riassume tutte le configurazioni:

- Abilitare l’IP routing dal registro di sistema. Per farlo bisogna settare la voce “IPEnableRouter” da 0 a 1. Senza questo passaggio il routing tra le interfacce di rete del server non potrà funzionare.

- Una volta attivata la VPN si creerà automaticamente una rotta statica di default verso il VPN peer. Attivando una VPN con Cyber Ghost, dunque, abbiamo già creato un percorso di andata verso internet per tutti i pacchetti in entrata sul server.

- Sull’interfaccia tunnel Tu0 è necessario configurare un Source NAT per tutti i pacchetti inoltrati su di essa. Questo permetterà al server di Cyber Ghost di ricostruire il percorso di ritorno. Il VPN peer, infatti, conosce solo due reti, la rete del server, ovvero la 192.168.90.0/24 e la LAN creata automaticamente tra i due end points, delle altre reti interne invece, non sa nulla.

- Sempre per garantire il percorso di ritorno dei pacchetti, è necessario configurare sul server delle rotte statiche per le reti private interne all’azienda. Nel mio caso mi sono limitato a configurare le tre reti standard definite nell’RFC 1918, le quali inglobano per definizione tutte le reti private definite dallo standard.

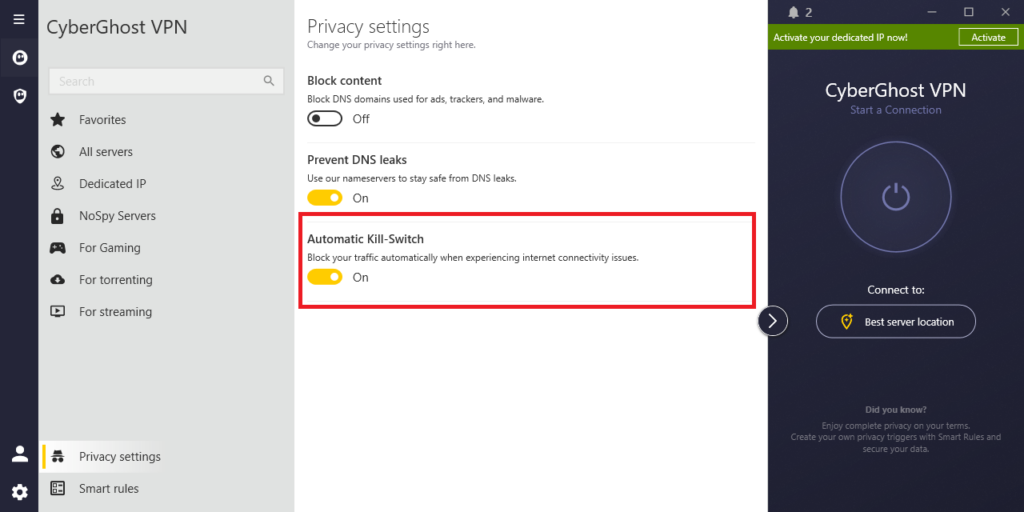

Quando sul server la VPN non è attiva, il routing definito nella configurazione del punto due, torna ad essere quello predefinito, ovvero una semplice rotta di default verso il gateway, in questo caso lo switch SW-01. Per impedire che la macchina WXP-PC-01 possa navigare su internet seguendo questo percorso, e quindi non passando più per la VPN, bisogna ricordarsi di attivare il Kill Switch nelle impostazioni di Cyber Ghost:

Figura 9 – Configurazioni del Kill-Switch sul server WS-2022

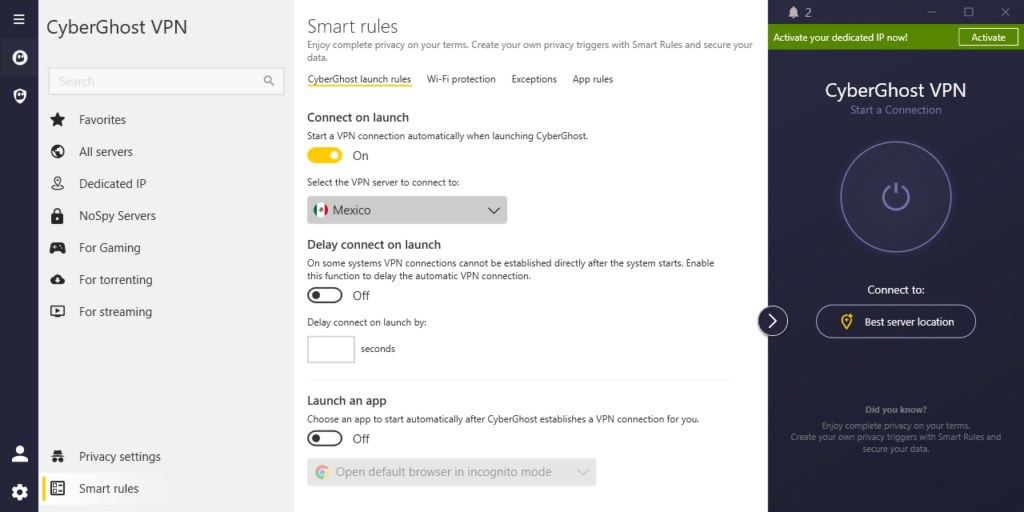

Ultimo consiglio è quello di attivare sempre Cyber Ghost all’avvio del server, con l’attivazione automatica di una specifica VPN di nostro interesse, in questo esempio ho scelto il server di Città del Messico:

Figura 10 – Configurazioni di una VPN automatica sul server WS-2022

5.6 Verifica delle configurazioni

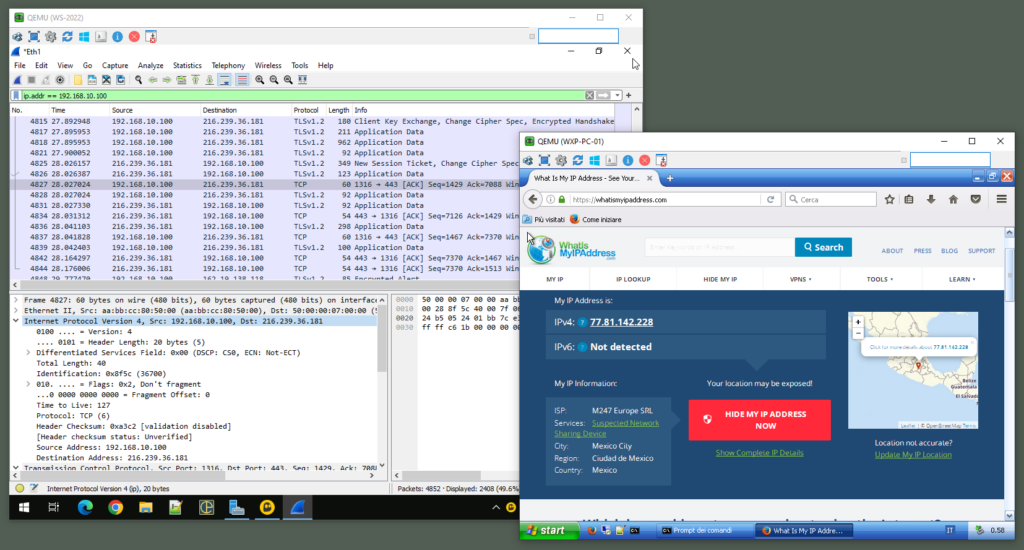

Una volta terminate le configurazioni, il computer WXP-PC-01 andrà su internet direttamente passando per la VPN configurata sul server WS-2022. La prova è stata fatta sniffando i pacchetti di rete direttamente sul server:

Figura 11 – Verifica delle connessioni di WXP-PC-01 verso internet su WS-2022

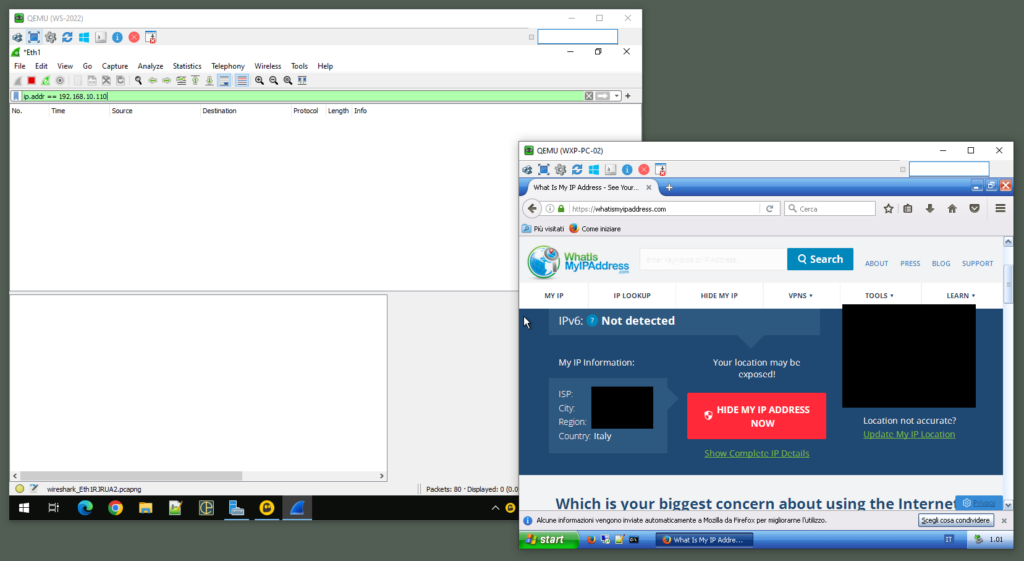

Per quanto riguarda il computer WXP-PC-02, non passando per la VPN, uscirà su internet normalmente, ovvero direttamente dall’Italia. In questo caso infatti nessun pacchetto è stato ricevuto sul server WS-2022:

Figura 12 – Verifica delle connessioni di WXP-PC-02 verso internet su WS-2022

Per motivi di privacy, ho occultato volontariamente le informazioni inerenti alla mia posizione, lasciando però visibile il nome del paese.

6 Approfondimenti

In questo paragrafo risponderò brevemente ad alcune domande che, secondo me, possono essere interessanti per approfondire un po’ meglio le potenzialità offerte sia da Cyber Ghost che dal progetto stesso.

6.1 Si poteva usare Linux nel progetto?

Per questioni di semplicità, nel progetto è stato scelto di usare un computer con su Windows server 2022. La stessa cosa però si poteva fare tranquillamente con una qualsiasi distribuzione Linux. Le procedure sono diverse ma la logica è sempre la stessa. Con una Ubuntu versione 22.04 infatti, sono riuscito ad ottenere lo stesso risultato.

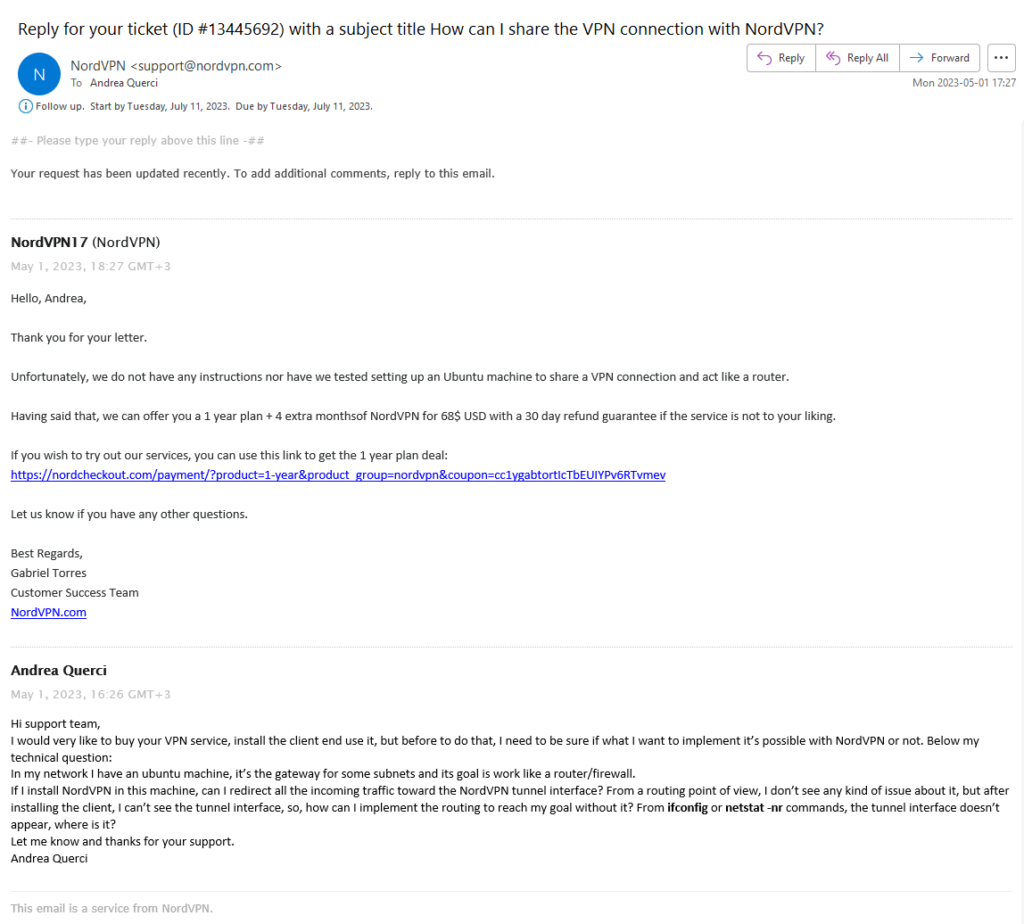

6.2 Perché non Nord VPN?

Se devo essere sincero, anche se su internet se ne parla molto bene, non ho approfondito molto questo prodotto, rispetto a Cyber Ghost costa il doppio, per cui perché perderci del tempo? Scherzi a parte il mio interesse per Nord VPN è svanito subito dopo aver scoperto che sui sistemi Linux mancava completamente l’interfaccia Tunnel dalla routing table. Senza questa caratteristica, infatti, tutte le modifiche lato network fatte nel progetto non sarebbero state possibili.

Per maggiore sicurezza però avevo persino scritto una e-mail al loro supporto tecnico, ma purtroppo sembra proprio che non si possa fare nulla:

Figura 13 – Scambio di e-mail con il supporto di Nord VPN (maggio 2023)

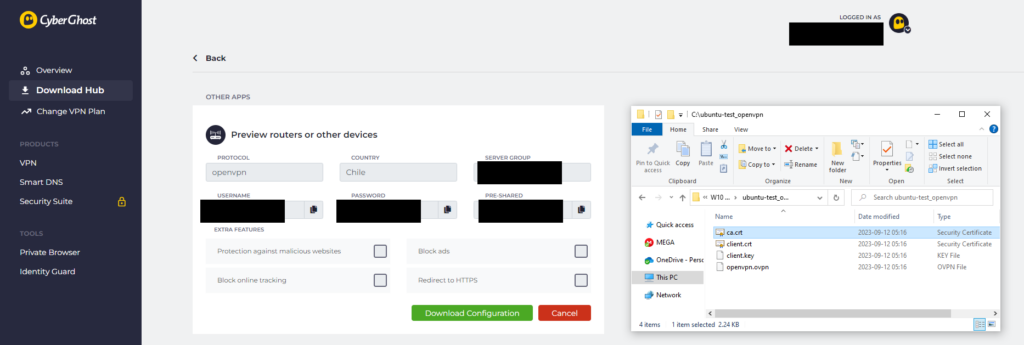

6.3 È possibile connettersi in VPN senza il client di Cyber Ghost?

La risposta a questa domanda è sì. Attraverso la propria area personale, è possibile creare staticamente una VPN per qualsiasi altro applicativo possa interfacciarsi con esso. In definitiva si predispone uno dei loro server per accettare la creazione di una specifica VPN:

Figura 14 – Predisposizione di una VPN statica dalla propria area personale

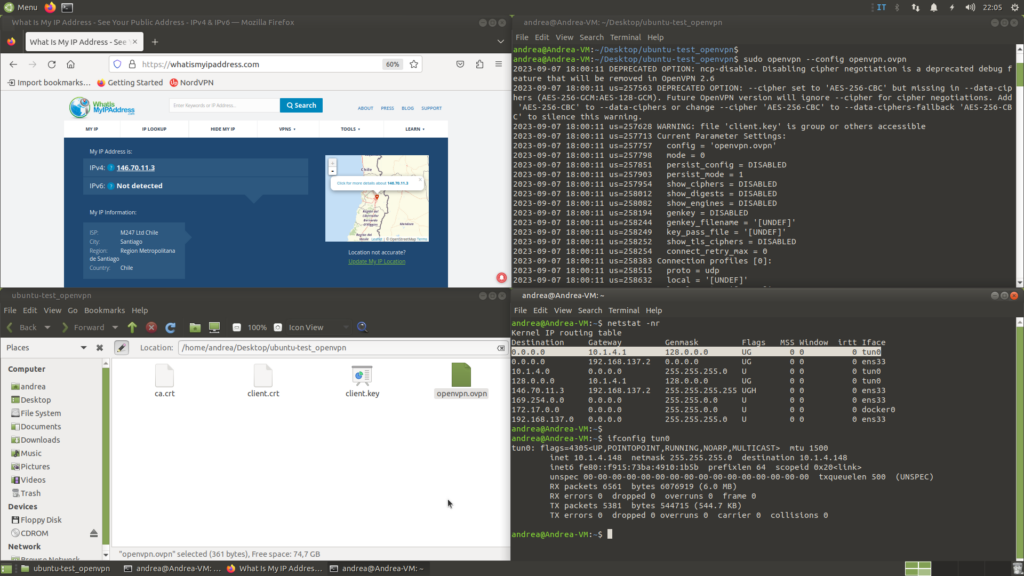

L’idea non è male, per prodotti commerciali come router o firewall dove non vi è la possibilità di installare il client VPN di Cyber Ghost può essere senza dubbio un’ottima soluzione. Per adesso ho fatto solo un test con OpenVPN, e dalla mia distribuzione Linux mi sono connesso alla VPN di Cyber Ghost senza alcun tipo di difficoltà:

Figura 15 – Creazione di una VPN statica senza il client VPN di Cyber Ghost

6.4 Come posso replicare il progetto?

Per replicare il progetto dovrete far uso di EVE-NG, caricare le immagini dei diversi sistemi operativi, copiare la topologia di rete ed avviare il laboratorio. Ovviamente le immagini dovrete procurarvele voi. L’unica cosa che vi posso lasciare sono le configurazioni degli apparati di rete:

R-01#show run Building configuration... Current configuration : 1372 bytes ! ! Last configuration change at 06:54:20 UTC Tue Sep 12 2023 ! version 15.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R-01 ! boot-start-marker boot-end-marker ! aqm-register-fnf ! ! no aaa new-model mmi polling-interval 60 no mmi auto-configure no mmi pvc mmi snmp-timeout 180 ! ! ! ! ! ! ! ! ! ! no ip domain lookup ip cef no ipv6 cef ! multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! redundancy ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface Ethernet0/0 ip address 192.168.137.30 255.255.255.0 ip nat outside ip virtual-reassembly in ! interface Ethernet0/1 no ip address shutdown ! interface Ethernet0/2 ip address 172.16.0.2 255.255.255.252 ip nat inside ip virtual-reassembly in ! interface Ethernet0/3 no ip address shutdown ! ip forward-protocol nd ! ! no ip http server no ip http secure-server ip nat inside source list ACL-PAT interface Ethernet0/0 overload ip route 0.0.0.0 0.0.0.0 192.168.137.2 ip route 192.168.10.0 255.255.255.0 172.16.0.1 ip route 192.168.90.0 255.255.255.0 172.16.0.1 ! ip access-list extended ACL-PAT permit ip 192.168.0.0 0.0.255.255 any permit ip 172.16.0.0 0.15.255.255 any permit ip 10.0.0.0 0.255.255.255 any ! ! ! ! control-plane ! ! ! ! ! ! ! ! line con 0 logging synchronous line aux 0 line vty 0 4 login transport input none ! ! end R-01#

SW-01#show run Building configuration... Current configuration : 1750 bytes ! ! Last configuration change at 03:02:12 UTC Tue Sep 12 2023 ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption service compress-config ! hostname SW-01 ! boot-start-marker boot-end-marker ! ! ! no aaa new-model ! ! ! ! ! ! ! ! no ip domain-lookup ip cef no ipv6 cef ! ! ! spanning-tree mode rapid-pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface Ethernet0/0 switchport access vlan 10 switchport mode access duplex full spanning-tree portfast edge ! interface Ethernet0/1 switchport access vlan 10 switchport mode access duplex full spanning-tree portfast edge ! interface Ethernet0/2 no switchport ip address 172.16.0.1 255.255.255.252 duplex full ! interface Ethernet0/3 switchport access vlan 90 switchport mode access duplex full spanning-tree portfast edge ! interface Vlan10 ip address 192.168.10.254 255.255.255.0 ip policy route-map CYBER_GHOST ! interface Vlan90 ip address 192.168.90.254 255.255.255.0 ! ip forward-protocol nd ! ! no ip http server no ip http secure-server ip route 0.0.0.0 0.0.0.0 172.16.0.2 ! ip access-list extended WXP-PC-01_to_ALL permit ip host 192.168.10.100 any ip access-list extended WXP-PC-01_to_RFC1918 permit ip host 192.168.10.100 172.16.0.0 0.15.255.255 permit ip host 192.168.10.100 192.168.0.0 0.0.255.255 permit ip host 192.168.10.100 10.0.0.0 0.255.255.255 ! ! route-map CYBER_GHOST permit 5 match ip address WXP-PC-01_to_RFC1918 set global ! route-map CYBER_GHOST permit 10 match ip address WXP-PC-01_to_ALL set ip next-hop 192.168.90.126 ! ! ! control-plane ! ! line con 0 logging synchronous line aux 0 line vty 0 4 login ! ! end SW-01#

7 Conclusioni

In questo articolo abbiamo dimostrato che, se si vuole, è possibile condividere una specifica VPN creata con Cyber Ghost con uno o a più dispostivi della rete, il tutto semplicemente dirottando il traffico verso un dispositivo server/network sul quale ovviamente è stato installato l’applicativo. Di seguito i principali vantaggi di questa soluzione:

- Nessun limite dei sette dispositivi – Con questa soluzione non ci sarà più nessuna limitazione e con solo una licenza potranno connettersi molti più utenti o applicativi. Su questo punto di vista, il risparmio economico è senza dubbio rilevante.

- Semplicità di utilizzo – Gestire il tutto da un unico punto centralizzato, permette di semplificare molto la gestione delle connessioni. Le VPN si possono cambiare facilmente, il traffico di rete può essere filtrato da delle regole firewall ed il monitoraggio o semplicemente lo studio delle connessioni può essere fatto attraverso qualsiasi applicativo sia compatibile con il sistema in uso, come Wireshark, uno script scritto in Python o altro.

- Compatibilità assoluta – Se il client dell’utente o dell’applicativo non supporta Cyber Ghost o vi sono delle restrizioni tali da impedirne l’installazione, la soluzione proposta in questo articolo risolve completamente il problema. Windows XP, per esempio, non è supportato dal client VPN di Cyber Ghost, eppure nel laboratorio il sistema ha usufruito della connessione VPN.

- Gestione dei flussi attraverso il Routing – L’accesso o meno alla VPN può essere gestito con relativa facilità modificando il routing della rete, nel nostro esempio, per dirottare il traffico verso la VPN, è stato scelto di usare una semplice PBR, ma le soluzioni ovviamente, possono anche essere altre.

Andrea Querci