In ambito Hacking, Penetration Testing e Red Team ci potremmo trovare difronte alla necessità di dover bypassare le difese di un dato software di protezione, come ad esempio: IDS / EDR / XDR / Antivirus / NextGen AV /etc. Non esiste un metodo univoco per aggirare i Software di protezione e gli antivirus in commercio (IDS / EDR / XDR / AntiVirus / NextGen AV / etc.), ma si può ricorrere a diverse metodologie, con l’accortezza di riprodurre sempre l’ambiente target in laboratorio, in modo da abbassare il più possibile la percentuale d’errore.

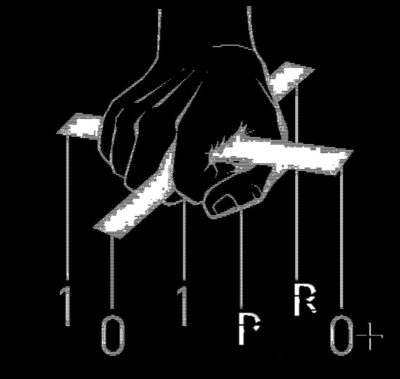

Uno dei tool più utili ad aggirare diverse soluzioni AV e software di protezione in commercio è Shellter. Si tratta di un tool che utilizza tecniche avanzate per camuffare e criptare lo shellcode malevolo in un eseguibile legittimo. Il tool elude quindi i meccanismi di rilevamento degli antivirus, consentendo al payload di passare inosservato durante le scansioni. Shellter permette quindi l’ injection di uno shellcode all’interno di un “Portable Executable” (PE) file, allo scopo di eludere i software di sicurezza, compresi i classici AntiVirus. Genera inoltre varianti uniche del payload per ogni esecuzione, rendendo difficile la rilevazione del malware: questa tecnica di polimorfismo crea diversi hash del payload, confondendo le rilevazioni basate su Signature Based.

Ipotizziamo ad esempio che un Red Team sia riuscito ad avere accesso a una share di rete sfruttando una vulnerabilità del protocollo SMB e su quella share abbiamo trovato l’eseguibile legittimo di puTTY. Questa settimana, nell’articolo su Cyber Security 360, vediamo assieme come verrà utilizzato Shellter per l’injection del payload nell’applicazione legittima.

JoinTheQuest!

Download del tool al link: https://www.shellterproject.com/download/