Esistono diversi attacchi che si possono portare ad una Virtual Local Area Network (VLAN). Uno dei più noti, permette ad un attaccante di ignorare la segmentazione fra le VLAN, passando da una VLAN a cui ha accesso ad un’altra, in cui l’accesso non gli è consentito.

L’attacco è conosciuto come VLAN Hopping e viene condotto tramite due tecniche:

- Switch Spoofing

La tecnica permette di sfruttare le configurazioni di specifiche porte, a cui viene assegnato il traffico per tutte le VLAN (accessibili da un dato switch), note come porte trunk. Una caratteristica delle porte trunk è quella di permettere l’accesso ai dati di tutte le VLAN, trasmettendoli sullo stesso link.

Sfruttando la configurazione automatica per il trunk, attiva di default sulle porte degli switch (Dynamic Trunking Protocol DTP), l’attaccante invia pacchetti DTP verso una specifica porta abilitandola così in modalità trunk.

- Double Tagging / Double Encapsulated (meno attuale)

L’attaccante costruisce un frame con un doppio tag: l’ header esterno ha il tag della VLAN da cui parte l’attacco, quello nascosto ha il tag della VLAN bersaglio.

Nel momento in cui il frame raggiunge lo switch, viene visto solamente il tag esterno (relativo alla VLAN da cui parte l’attacco). Ma dato che le “access port” privano il frame ethernet del tag VLAN, quest’ ultimo gli viene “strappato via”, lasciando così solamente il tag nascosto della VLAN target.

Quando il successivo switch riceverà il pacchetto, leggerà l’unico tag rimasto, inoltrandolo così nella VLAN bersaglio.

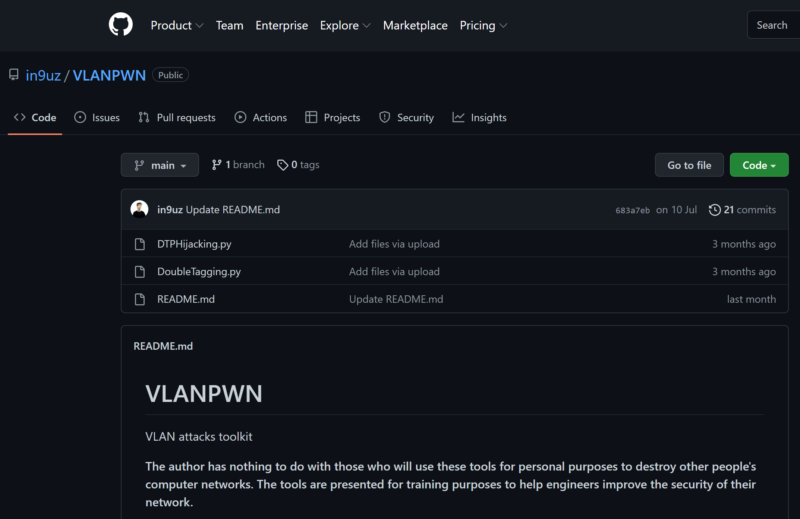

Il tool VLANPWN – VLAN Attacks Toolkit è scritto specificatamente per portare a segno questo tipo di attacchi, noti come VLAN Hopping Attack.

DoubleTagging.py : è progettato per eseguire un attacco VLAN Hopping: Double Tagging

Download al link: https://github.com/in9uz/VLANPWN