Intro

Nell’ambito della cybersecurity, comprendere le tecniche di hacking non è solo una prerogativa degli attaccanti, ma anche un aspetto fondamentale per chi si occupa di difendere le reti informatiche.

Questo articolo intende esplorare, alcune tecniche attraverso le quali un attaccante potrebbe cercare di compromettere la sicurezza di una rete Wi-Fi. L’obiettivo è duplice: da un lato, fornire agli amministratori di sistema e ai professionisti della sicurezza le conoscenze necessarie per identificare e contrastare tali attacchi, e dall’altro, sensibilizzare gli utenti riguardo l’importanza di adottare misure di sicurezza efficaci.

È importante sottolineare che le informazioni fornite in questo articolo devono essere utilizzate esclusivamente per scopi legittimi e in contesti legali. La conoscenza delle tecniche di hacking non deve mai essere impiegata per condurre attività illecite, bensì per migliorare la sicurezza informatica e proteggere le risorse digitali da potenziali minacce.

Cenni Storici

Il concetto di “wireless hacking” affonda le sue radici nella storia delle reti Wi-Fi, la cui diffusione ha iniziato a guadagnare terreno fin dagli anni ’90. Originariamente, le reti wireless non erano dotate di protocolli robusti di sicurezza, il che le rendeva particolarmente vulnerabili agli attacchi. Uno dei primi standard di sicurezza, il Wired Equivalent Privacy (WEP), introdotto a fine anni ’90, si è rapidamente rivelato inefficace e vulnerabile.

Con l’evoluzione delle tecnologie wireless e l’aumento della consapevolezza riguardo la sicurezza, sono stati sviluppati standard più robusti, come il Wi-Fi Protected Access (WPA) e il suo successore, WPA2. Tuttavia, anche questi standard non sono esenti da vulnerabilità.

Questi sviluppi storici hanno posto le basi per un continuo gioco del gatto e del topo tra gli sviluppatori di tecnologie di sicurezza e gli hacker, stimolando un’evoluzione continua nel campo della sicurezza delle reti wireless.

Airgeddon

Airgeddon è un tool open-source utilizzato per individuare ed exploitare vulnerabilità all’interno di reti wireless. Questo tool può essere utilizzato su qualsiasi distribuzione Debian/Linux e necessità di una scheda di rete che supporta la modalità di monitoraggio.

MONITOR MODE

Normalmente, la scheda di rete di un computer o di uno smartphone è in una modalità che si chiama “managed mode“. In questa modalità, il dispositivo si connette a una rete Wi-Fi e comunica solo con il router o il punto di accesso, ignorando i dati che non sono specificatamente indirizzati ad essa.

La modalità “monitor”, invece, è una modalità che permette alla scheda di rete di “ascoltare” tutti i segnali Wi-Fi nell’area (non solo quelli che sono destinati a lei). In pratica, in modalità monitor, la scheda di rete cattura tutti i pacchetti di dati che è in grado di ricevere, indipendentemente dal fatto che siano destinati al dispositivo o meno

Prima di passare nel vivo dell’azione è opportuno capire che cosa è l’handshake in una rete WPA e WPA2 e come avviene:

Quando si parla di connessione a una rete Wi-Fi protetta con WPA o WPA2, si fa spesso riferimento a un processo noto come “handshake”, che può essere tradotto come “stretta di mano”. Questo termine illustra in modo semplice l’interazione che avviene tra il dispositivo che desidera connettersi (come uno smartphone o un laptop) e il router o punto di accesso che fornisce la connessione Wi-Fi.

Ecco come si svolge questa “stretta di mano” digitale:

- Inizio della comunicazione: Inizialmente, il dispositivo invia un messaggio al router, chiedendo di stabilire una connessione. È come se il dispositivo alzasse la mano e dicesse: “Vorrei connettermi, per favore.”

- Risposta e istruzioni dalla rete: Il router risponde fornendo un insieme di istruzioni che il dispositivo deve seguire per dimostrare di essere autorizzato a connettersi. Questo passaggio è fondamentale per garantire che solo chi possieda la password possa effettivamente accedere alla rete.

- Verifica da parte del dispositivo: Il dispositivo riceve le istruzioni e, utilizzando la password che l’utente ha inserito, crea una risposta codificata che viene inviata al router. Questo passo assomiglia a un test: se il dispositivo “conosce la risposta esatta” (ovvero la password), può proseguire.

- Conferma e stabilimento della connessione: Se la risposta del dispositivo è corretta, il router conferma che il dispositivo è autorizzato a connettersi e la connessione viene stabilita. È il momento in cui la “stretta di mano” si completa, e il dispositivo può iniziare a comunicare in modo sicuro con la rete.

Questo processo di handshake è essenziale per mantenere la sicurezza delle reti Wi-Fi, assicurando che solo gli utenti autorizzati possano accedere alla rete e proteggendo i dati trasmessi da accessi indesiderati.

Airgeddon permette di:

- Catturare Handshakes di reti WPA e WPA2 per ottenere l’hash delle pwds

- Crackare hash utilizzando aircrack/hashcat

- Effettuare attacchi Evil Twin

- Effettuare attacchi DoS

|Setup|

https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Installation%20&%20Usage

Oppure se state usando Kali Linux:

sudo apt-get install airgeddon

sudo apt install bettercap isc-dhcp-server hostapd hostapd-wpe udhcpd mdk4 hcxdumptool lighttpd hcxtools -y

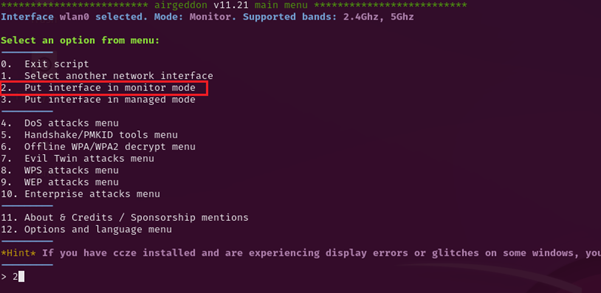

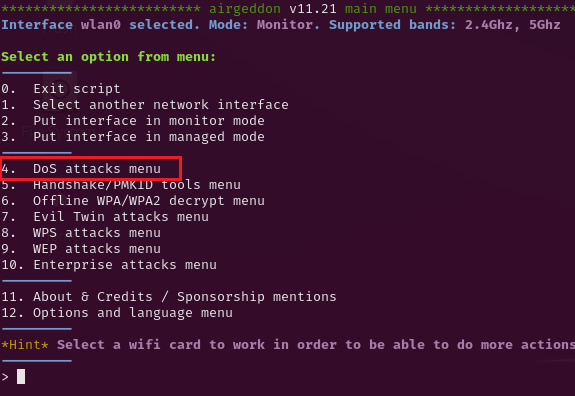

Una volta che avete installato airgeddon potete eseguirlo, selezionare la vostra scheda di rete e impostarla su Monitor mode

![]()

Nota: Se state usando una VM allora avrete bisogno di una scheda di rete USB (ad esempio la alfa AWUS036ACS) per poi collegarla alla VM (in virtualbox potete farlo dalla sezione sistema > usb).

A questo punto airgeddon è pronto per trovare targets e attaccarli

|catturare handshakes|

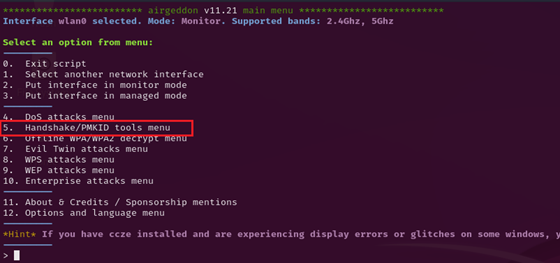

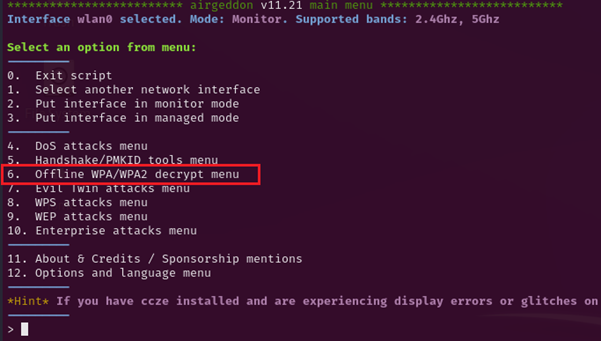

Una volta entrati nel menù principale vi verrà chiesto quale attacco fare.

Selezionate la quinta opzione.

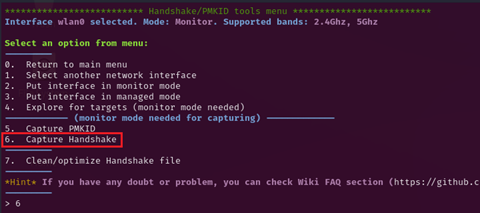

A questo punto selezionate la sesta opzione. Airgeddon prima di iniziare a catturare l’handshake fara’ su un’altra finestra uno scan delle reti intorno a voi e vi fara’ scegliere il target.

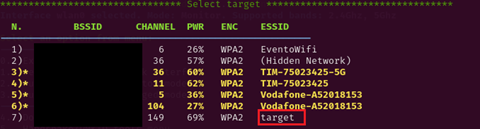

Una volta che avete trovato il vostro target fate ctrl + c e selezionate il target

A questo punto possiamo aspettare che un’utente si autentichi alla rete in modo da catturare l’handshake. Per forzare un’autenticazione possiamo disconnettere un’utente dalla rete per poi cosi’ forzarlo ad autenticarsi nuovamente. Questo attacco di chiama banalmente attacco di deautenticazione.

L’attacco procede in questo modo:

- L’attaccante manda un pacchetto di deautenticazione all’access point specificando come mittente l’indirizzo MAC di un qualsiasi utente connesso (vittima)

- A questo punto l’attaccante manderà tanti pacchetti alla vittima specificando come mittente il BSSID dell’access point

- In questo modo l’access point penserà che l’utente che vuole deautenticarsi sia la vittima

- La vittima viene disconnessa

- La vittima si riconnette

- L’attaccante può catturare l’handshake dell’autenticazione della vittima

Lo schema sottostante rappresenta l’attacco di deautenticazione:

Airgeddon ci permette di effettuare l’attacco di deautenticazione e di catturare l’handshake allo stesso tempo.

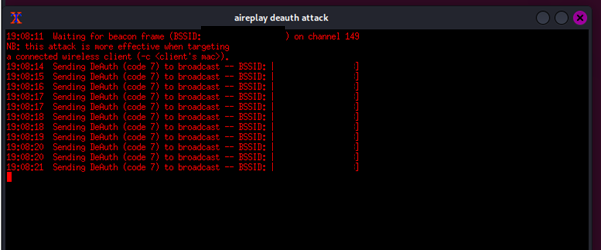

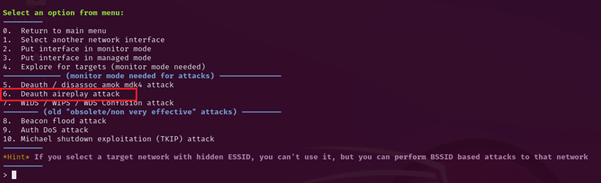

Selezionate l’opzione Deauth aireplay attack e airgeddon aprirà due finestre

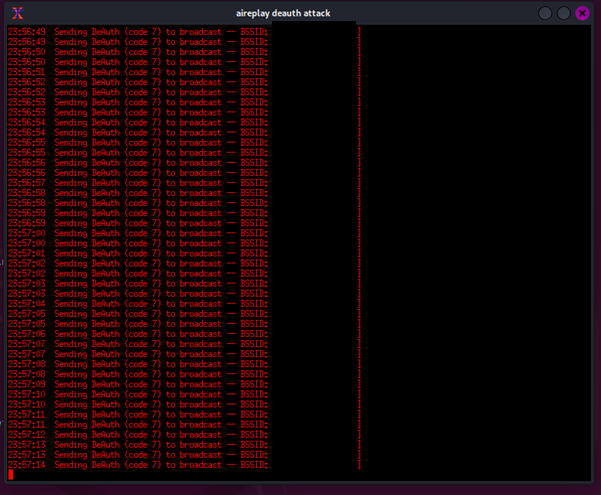

In questa finestra potete vedere i pacchetti mandati durante l’attacco di deautenticazione:

In questa airgeddon proverà a catturare l’handshake:

Se airgeddon riesce a catturare l’handshake i due terminali si chiuderanno e l’handshake verrà salvato su un file cap nella cartella /root :

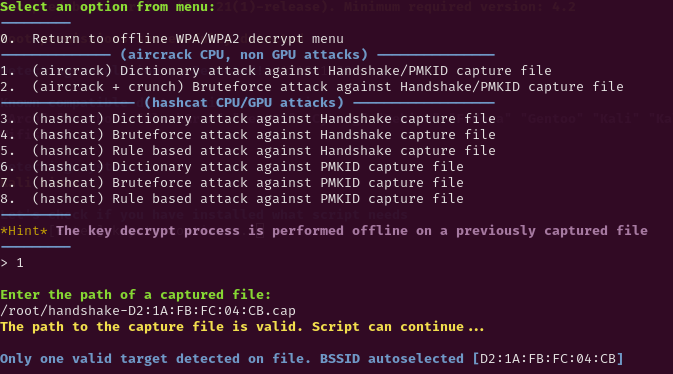

A questo punto possiamo crackare l’hash che si trova nell’handshake utilizzando una wordlist.

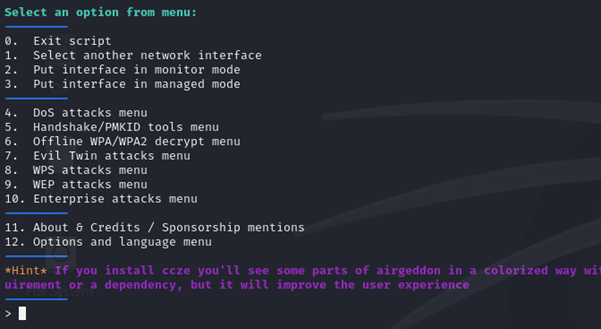

Per farlo vi basterà tornare nel menù principale e selezionare l’opzione Offline WPA/WPA2 decrypt menu:

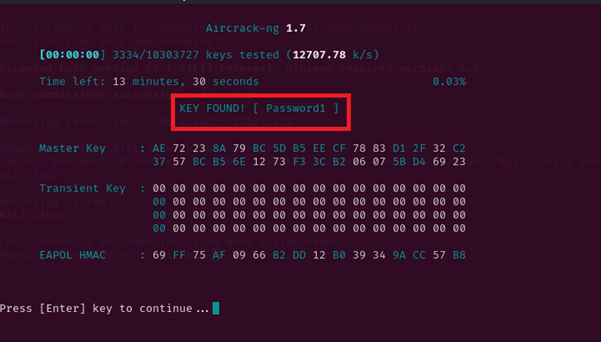

Ora possiamo iniziare il dictionary attack usando una qualsiasi wordlist ad esempio rockyou.txt

Se siete fortunati riuscirete a crackare la password con successo… nel mondo reale crackare una password può richiedere anche ore/giorni/settimane e non sempre è possibile.

Nel mio caso la pwd del AP è Password1

|attacco DoS|

Per effettuare attacchi DoS è sufficiente selezionare DoS attacks menu dal menù principale e poi selezionare come effettuare la deautenticazione:

L’attacco banalmente spammerà richieste di deautenticazione per tutti i client connessi all’access point:

Ora che abbiamo visto le tecniche di attacco più comuni possiamo procedere ad effettuare un attacco Evil Twin

|Evil Twin|

L’attacco Evil Twin è una delle tecniche che possono essere eseguite tramite strumenti come Airgeddon. Questo tipo di attacco si basa sulla creazione di un access point falso, un “gemello maligno” della rete originale, che appare legittimo agli utenti. L’obiettivo è indurre la vittima a connettersi a questa rete clonata per intercettare il traffico, raccogliere credenziali e potenzialmente lanciare ulteriori attacchi.

Vediamo adesso come può essere utilizzato Airgeddon per orchestrare un attacco Evil Twin.

Nota: per effettuare questo attacco avete bisogno di una scheda di rete che supporta VIF (Virtual Interface), io sto usando Alfa AWUS036ACM. Qui potete trovare una lista con i chipsets supportati: https://github.com/interface

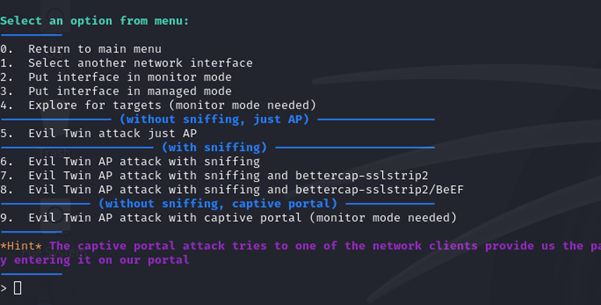

Per prima cosa selezionate dal menu principale l’opzione Evil Twin attacks menu:

Ora scegliete l’opzione nove che ci permetterà di creare un portale dove le vittime inseriranno le proprie credenziali:

scegliete il vostro target e catturate l’handshake, esattamente come abbiamo fatto durante gli attacchi precedenti.

Una volta che avete catturato l’handshake vi verrà chiesto in quale path salvare le passwords catturate:

Ora Selezionate la lingua che il portale finto utilizzerà:

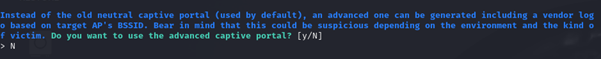

Potete anche scegliere se usare un portale avanzato ma per questo esempio userò quello di default:

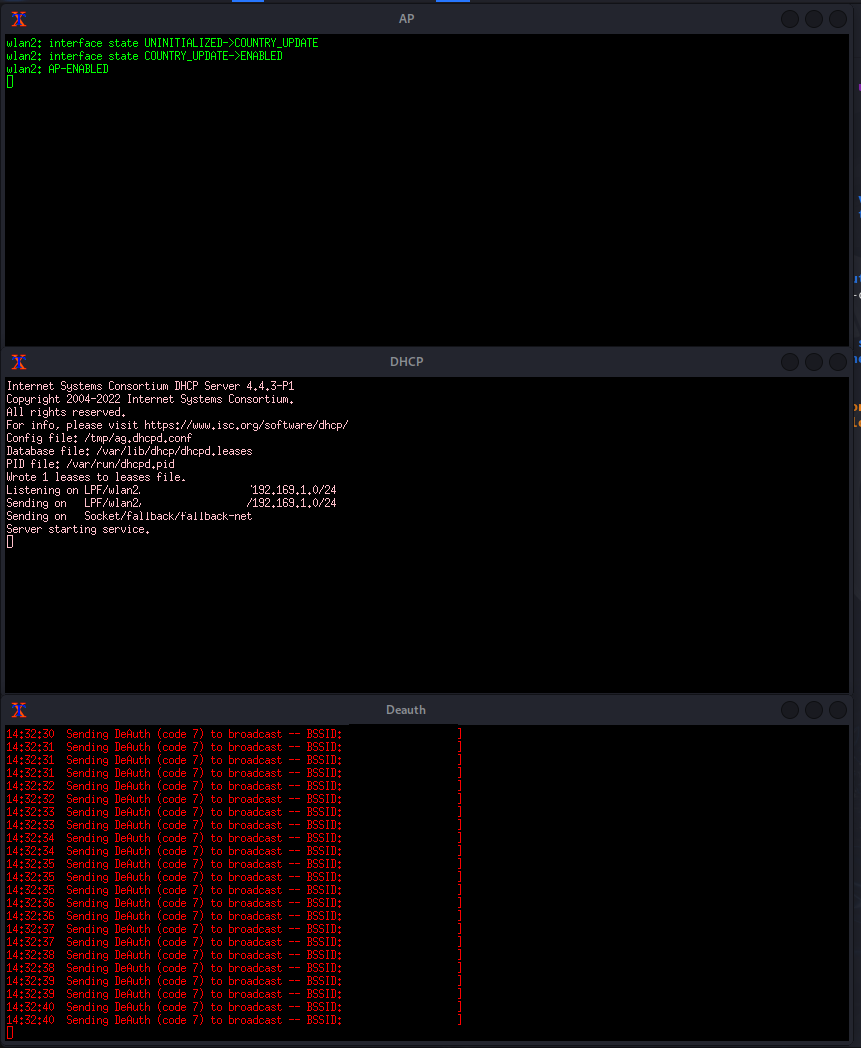

A questo punto l’attacco inizierà. Airgeddon aprirà sei finestre che ora vi descriverò:

AP: mostra lo stato del vostro AP finto

DHCP: mostra il servizio DHCP che semplicemente darà un indirizzo IP alle vittime connesse.

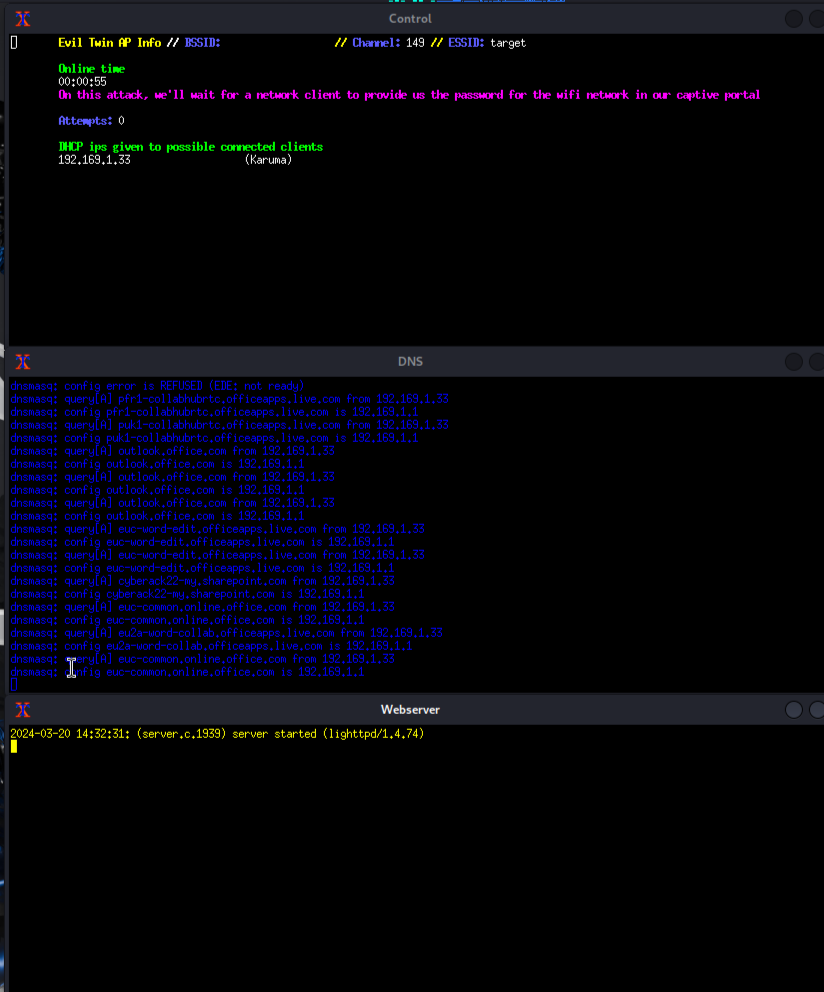

DNS: inizializza dei query DNS malevoli che reindirizzeranno le vittime al portale del’ AP finto.

Deauth: Effettua un attacco di deautenticazione per disconnettere le vittime dall’AP finto.

Webserver: mostra il web server che hosta il portale finto.

Control: mostra le password che le vittime inseriranno all’interno del portale finto.

Se una vittima si connette la finestra control mostrerà informazioni riguardo il device della vittima connessa:

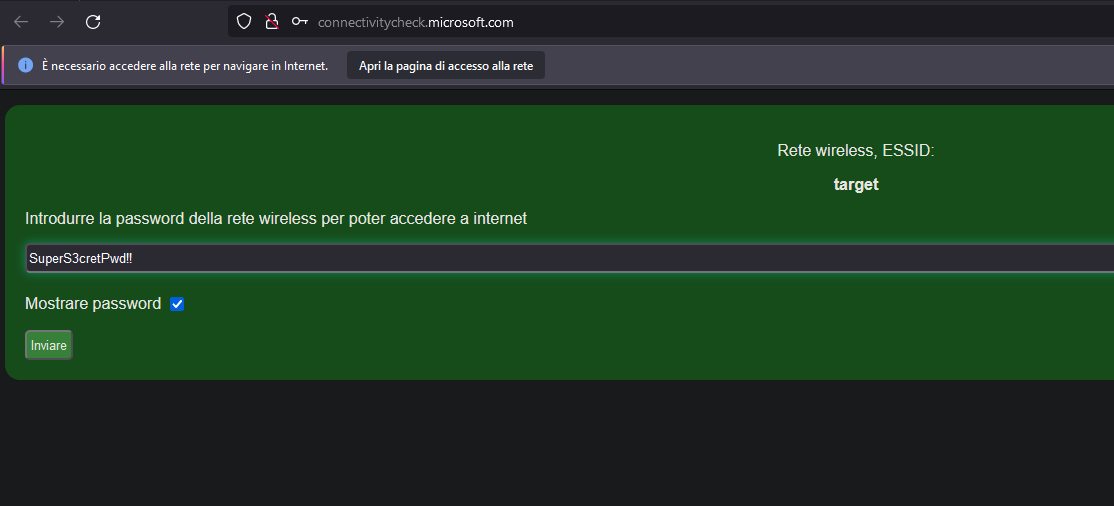

Le vittime connesse verranno reindirizzate al portale finto dove verrà chiesta una password:

Se la vittima inserisce una password, airgeddon riuscirà a sniffarla:

Conclusioni:

Come abbiamo visto Airgeddon è un tool molto potente e utile che vale la pena inserire all’interno del proprio inventario. Esistono tuttavia diversi modi per proteggere una rete o se stessi da questi attacchi:

- Password Cracking:

-

- Assicurarsi che la propria rete utilizzi WPA2

- Creare una password sicura per la propria rete

- Attacco di deautenticazione:

-

- Assicurarsi di connettersi alla giusta rete una volta che il vostro dispositivo viene disconnesso

- Evil Twin:

-

- Assicurarsi di connettersi ad una rete sicura

- Visitare solo siti HTTPS quando si è connessi ad una rete pubblica

- Usare una VPN quando si è connessi ad una rete pubblica

K.A.